您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“Linux怎么捕捉攻擊事件”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“Linux怎么捕捉攻擊事件”吧!

在日常日志分析及取證過程中,通過掌握基本的取證手法,可以快取定位攻擊者的途徑以及手法,以下是整理出來的各種捕捉攻擊特性的一些命令手法:

常用的幾款漏掃參考如下:egrep -i--color=auto "AppScan|acunetix|Netsparker|WebCruiser|owasp|ZAP|vega|Nikto|nikto|w3af"/usr/local/nginx/logs/access_bwapp.log

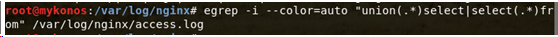

常用到的sql關鍵字如下:

union,select,and,insert,information_schema,or,xor,like,orderby,null,sleep…

命令參考如下:egrep -i --color=auto "union(.*)select|select(.*)from"/usr/local/nginx/logs/access_bwapp.log

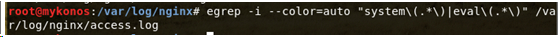

參考如下eval,assert,system,passthru…:

命令參考如下:egrep -i --color=auto"system\(.*\)|eval\(.*\)" /usr/local/nginx/logs/access_bwapp.log

比如, 最常見的 spy系列:

b374k,r57,c99,c100,Kacak,Zehir4,Webadmin,Webadmin,Spybypass,loveshell,hacker,hacked,shell,g.*,maer…tennc有個專門搜集webshell的倉庫, 可以去那里, 把所有的 webshell 特征都提取一遍, 放到自己的正則中:

egrep -i --color=auto "r57|c99|c100|b374k|aspxspy|phpspy|aspxspy|wso"/usr/local/nginx/logs/access_bwapp.log

比如, php?cmd= ,php?filemanager= , php?upload=……..webshell中的參數一般也都會這么傳,參考如下:

egrep -i --color=auto"php\?cmd=|php\?code=|php\?exec="/usr/local/nginx/logs/access_bwapp.log

一般這樣的url中通常都會帶有路徑分隔符,如../../../../。參考如下:egrep-i --color=auto "php\?file=|php\?page=|php\?include=|\.\/|php?\.\.\/"/usr/local/nginx/logs/access_bwapp.log

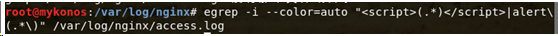

既然是xss,直接想辦法過濾 js代碼就好了。參考如下:egrep -i --color=auto "<script>(.*)</script>|alert\(.*\)"/usr/local/nginx/logs/access_bwapp.log

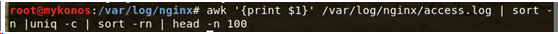

找到ip對應的記錄看看它們都到底在干啥, 然后再針對性的提取分析。參考如下:awk '{print $1}'/usr/local/nginx/logs/access_bwapp.log | sort -n |uniq -c | sort -rn | head -n100

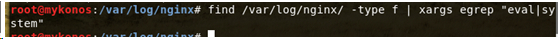

搜集各類典型的 webshell管理工具 發起的各類敏感 http數據特征,具體針對性的正則,可能需要你自己,抓包好好看下里面的各種請求參數,如,菜刀,Altman,weevely…手工先簡單查殺下網站目錄下的各種 webshell特征 , egrep,find,sed,awk,sort,findstr…一句話快速定位網站目錄中的簡易webshell,參考如下:

find /usr/local/nginx/html/ -type f |xargs egrep "eval|system"

到此,相信大家對“Linux怎么捕捉攻擊事件”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。