您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何使用命令行工具Graudit來查找你代碼中的安全漏洞,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

憑借廣泛的語言支持,Graudit 可以讓你在開發過程中的審計你的代碼安全。

測試是軟件開發生命周期(SDLC)的重要組成部分,它有幾個階段。今天,我想談談如何在代碼中發現安全問題。

在開發軟件的時候,你不能忽視安全問題。這就是為什么有一個術語叫 DevSecOps,它的基本職責是識別和解決應用中的安全漏洞。有一些用于檢查 OWASP 漏洞的開源解決方案,它將通過創建源代碼的威脅模型來得出結果。

處理安全問題有不同的方法,如靜態應用安全測試(SAST)、動態應用安全測試(DAST)、交互式應用安全測試(IAST)、軟件組成分析等。

靜態應用安全測試在代碼層面運行,通過發現編寫好的代碼中的錯誤來分析應用。這種方法不需要運行代碼,所以叫靜態分析。

我將重點介紹靜態代碼分析,并使用一個開源工具進行實際體驗。

選擇開源軟件、工具和項目作為開發的一部分有很多理由。它不會花費任何金錢,因為你使用的是一個由志趣相投的開發者社區開發的工具,而他們希望幫助其他開發者。如果你有一個小團隊或一個初創公司,找到開源軟件來檢查你的代碼安全是很好的。這樣可以讓你不必單獨雇傭一個 DevSecOps 團隊,讓你的成本降低。

好的開源工具總是考慮到靈活性,它們應該能夠在任何環境中使用,覆蓋盡可能多的情況。這讓開發人員更容易將該軟件與他們現有的系統連接起來。

但是有的時候,你可能需要一個功能,而這個功能在你選擇的工具中是不可用的。那么你就可以選擇復刻其代碼,在其上開發自己的功能,并在你的系統中使用。

因為,大多數時候,開源軟件是由社區驅動的,開發的速度往往是該工具的用戶的加分項,因為他們會根據用戶的反饋、問題或 bug 報告來迭代項目。

有各種開源的靜態代碼分析工具可供選擇,但正如你所知道的,工具分析的是代碼本身,這就是為什么沒有通用的工具適用于所有的編程語言。但其中一些遵循 OWASP 指南,盡量覆蓋更多的語言。

在這里,我們將使用 Graudit,它是一個簡單的命令行工具,可以讓我們找到代碼庫中的安全缺陷。它支持不同的語言,但有一個固定的簽名集。

Graudit 使用的 grep 是 GNU 許可證下的工具,類似的靜態代碼分析工具還有 Rough Auditing Tool for Security(RATS)、Securitycompass Web Application Analysis Tool(SWAAT)、flawfinder 等。但 Graudit 的技術要求是最低的,并且非常靈活。不過,你可能還是有 Graudit 無法滿足的要求。如果是這樣,你可以看看這個列表的其他的選擇。

我們可以將這個工具安裝在特定的項目下,或者全局命名空間中,或者在特定的用戶下,或者任何我們喜歡地方,它很靈活。我們先來克隆一下倉庫。

$ git clone https://github.com/wireghoul/graudit

現在,我們需要創建一個 Graudit 的符號鏈接,以便我們可以將其作為一個命令使用。

$ cd ~/bin && mkdir graudit$ ln --symbolic ~/graudit/graudit ~/bin/graudit

在 .bashrc (或者你使用的任何 shell 的配置文件)中添加一個別名。

#------ .bashrc ------ alias graudit="~/bin/graudit"

重新加載 shell:

$ source ~/.bashrc # 或$ exex $SHELL

讓我們通過運行這個來檢查是否成功安裝了這個工具。

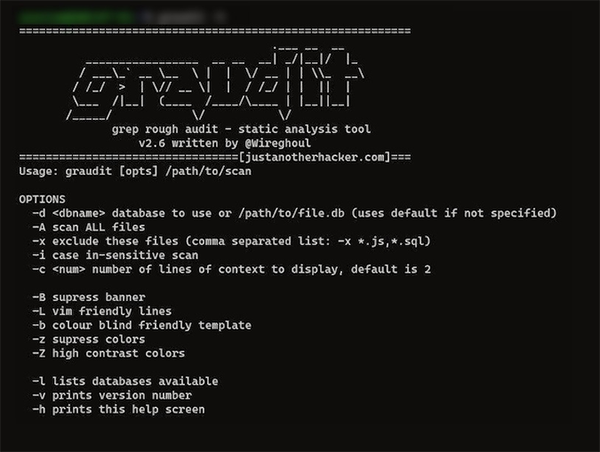

$ graudit -h

如果你得到類似于這樣的結果,那么就可以了。

圖 1 Graudit 幫助頁面

我正在使用我現有的一個項目來測試這個工具。要運行該工具,我們需要傳遞相應語言的數據庫。你會在 signatures 文件夾下找到這些數據庫。

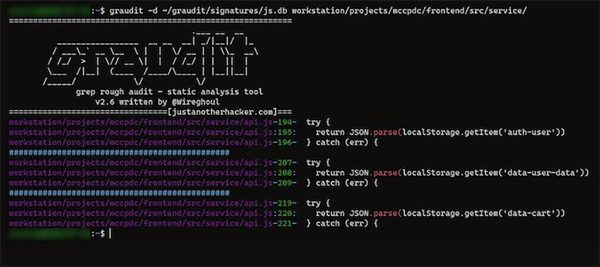

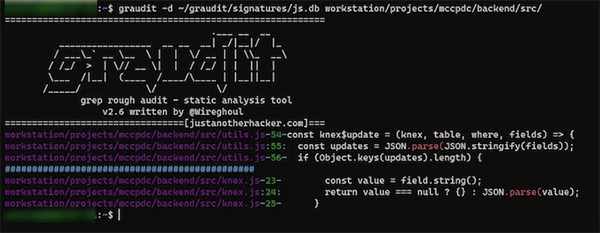

$ graudit -d ~/gradit/signatures/js.db

我在現有項目中的兩個 JavaScript 文件上運行了它,你可以看到它在控制臺中拋出了易受攻擊的代碼。

JavaScript file showing Graudit display of vulnerable code

JavaScript file showing Graudit display of vulnerable code

你可以嘗試在你的一個項目上運行這個,項目本身有一個長長的數據庫列表,用于支持不同的語言。

Graudit 支持很多語言,這使其成為許多不同系統上的用戶的理想選擇。由于它的使用簡單和語言支持廣泛,它可以與其他免費或付費工具相媲美。最重要的是,它們正在開發中,社區也支持其他用戶。

雖然這是一個方便的工具,但你可能會發現很難將某個特定的代碼識別為“易受攻擊”。也許開發者會在未來版本的工具中加入這個功能。但是,通過使用這樣的工具來關注代碼中的安全問題總是好的。

我只介紹了眾多安全測試類型中的一種:靜態應用安全測試。從靜態代碼分析開始很容易,但這只是一個開始。你可以在你的應用開發流水線中添加其他類型的應用安全測試,以豐富你的整體安全意識。

關于如何使用命令行工具Graudit來查找你代碼中的安全漏洞問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。