您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

前言:努力的人最后都不會太差!!關注博客或者加Q:1445696451一起努力!!

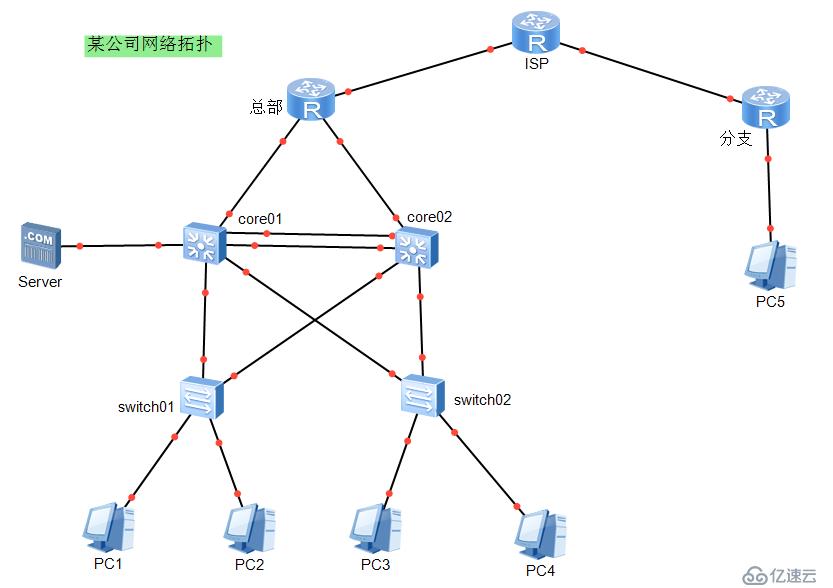

首先某公司的網落拓撲(模擬)如下:

內網邊界采用華為3206系列路由器,核心層采用s5700系列三層交換,接入層使用s3700交換設備;在分公司有一臺路由器。

模塊1:telnet配置(如果配置在接入層設備,如要給該接入層設備指定網關,實現不同網段可以遠程telnet)

system view :進入系統視圖

telnet server enable :開啟telnet

interface vlanif 1 :進入vlanif 1

ip address 192.168.1.1 24 :配置地址

user-interface vty 0 4 :進入vty0 4模式

authentication-mode aaa :認證模式設置為aaa

aaa :進入aaa模式

local-user zhangsan password cipher pwd123 :建立用戶zhangsan

local-user zhangsan privilege level 15 :設置連接權限

local-user zhangsan service-type telnet :設置連接方式為telnet

ip route-static 0.0.0.0 0 192.168.1.254 :配置一條默認路由指向網關

模塊2:ssh配置

system view

stelnet server enable :開啟stelnet(也就是ssh)

interface vlanif 1

ip address 192.168.1.1 24

user-interafce vty 0 4

authentication-mode aaa

protocol inbound ssh :配置連接協議

aaa

local-user zhangsan password cipher pwd123

local-user zhangsan privilege level 15

local-user zhangsan service-type ssh :配置連接方式為ssh

ssh user zhangsan authentication-type password :zhangsan使用password認證

ssh user zhangsan service-type stelnet :zhangsan使用stelnet連接

ip route-static 0.0.0.0 0 192.168.1.254

模塊3:配置dhcp自動分配地址

1)接口dhcp配置(接口dhcp存在一個局限性,會將接口ip當做dhcp客戶端的網關;但是它的配置十分方便)

dhcp enable :開啟dhcp服務

int vlanif 1

ip address 192.168.1.1 24

dhcp select interface :dhcp查詢方式為接口

2)全局dhcp配置

dhcp enable

int vlanif 1

ip address 192.168.1.1 24

dhcp select global :dhcp查詢方式為全局

ip pool vlan1 :定義地址池

network 192.168.1.0 mask 24 :網段

gateway-list 192.168.1.254 :網關地址

dns-list 1.1.1.1 :dns解析服務器地址

excluded-ip-address 192.168.1.2 :保留地址

lease day 1 hour 1 :釋放時間

模塊4:vlan配置

vlan batch 2 to 10 :創建vlan

interface g0/0/1 :進入接口

port link-type access :配置接口為接入模式

port default vlan 2 :分配vlan2給該接口

interface g0/0/2

port link-type trunk :配置接口為中繼模式

port trunk allow-pass vlan 2 3 5 :該接口允許vlan2、3、5通信

模塊5:eth-trunk配置(相當于cisco的channel-group)

interface eth-trunk 1 :進入第一個eth-trunk

trunkport g0/0/1 :將g0/0/1接口分給eth-trunk1

interface g0/0/2

eth-trunk 1 :與上面操作一樣

模塊6:靜態路由配置

ip route-static 192.168.1.0 24 192.168.2.1 :先是目標網段、而后掩碼、下一跳ip地址

模塊7:ACL配置

1)基本acl(可限制源ip,從2000~2999)

acl 2000 :創建acl2000

rule 5 deny source 192.168.1.0 0.0.0.255 :第5條拒絕192.168.1.0/24

rule 10 permit source 192.168.0.0 0.0.255.255 :第10條允許192.168.0.0/16

interface g0/0/1

traffic-filter inbound acl 2000 :設置接口為acl2000的入接口

2)高級acl(可限制源ip、目標ip、源端口、目標端口,從3000~3999)

acl 3000 :創建acl3000

rule 5 deny tcp source 192.168.1.0 0.0.0.255 destination 172.16.0.0 0.0.255.255 destination port eq 21

:第5條拒絕從192.168.1.0/24 到172.16.0.0/16的TCP21端口 的流量。

rule 10 permit tcp source 192.168.1.0 0.0.0.255 destination 172.16.0.0 0.0.255.255

:第10條允許192.168.1.0/24

到172.16.0.0的TCP流量;兩者 結合起來就是允許除了TCP21 端口的其他TCP流量。

模塊8:NAT配置

1)內網上網NAT

acl 2000

rule 100 permit 192.168.0.0 0.0.255.255

interface g0/0/1 :進入路由器外網口

nat outbound 2000 :配置為acl2000的內網出口

2)發布內網服務器的NAT

nat static global 202.1.1.1 inside 192.168.1.253

:配置轉換202.1.1.1到192.1

68.1.253

nat server protocol tcp global 202.1.1.1 www inside 192.168.1.253 8080

:訪問外網202.1.1.1的www可

映射到內網的192.168.1.253的 TCP8080端口。

模塊9:mstp二層負載分擔

stp mode mstp :配置stp的模式為mstp

stp region-configuration :進入mstp域視圖

region-name test :配置mstp域的名稱

revision-level 1 :配置修訂級別

instance 1 vlan 10

instance 2 vlan 20 :配置mstp實例,并分配vlan

active region-configuration :激活配置

stp instance 1 priority 4096

stp instance 2 priority 8192 :實例的優先級

模塊10:vrrp三層負載分擔

master設備:

interface vlanif 10 :進入vlanif10

ip address 192.168.1.1 24 :配置地址

vrrp vrid 10 virtual-ip 192.168.1.254 :配置虛擬ip地址

vrrp vrid 10 priority 150 :優先級

vrrp vrid 10 track interface g0/0/1 reduced 100 :端口追蹤

backup設備:

interface vlanif 10

ip address 192.168.1.2 24

vrrp vrid 10 virtual-ip 192.168.1.254 :配置虛擬ip(其余不用配置, vrrp中也有占先權,默認開啟, 不用管)

模塊11:rip距離矢量路由

rip :rip模式

version 2 :使用2版本

network 192.168.1.0 :宣告192.168.1.0/24網段

interface g0/0/1

rip metricin 2 :配置接口度量值(跳數)

undo rip output :關閉發送rip通告

undo rip input :關閉接收rip通告

slient-interface g0/0/1 :靜默接口

rip split-horizon :水平分割

rip poison-reverse :毒性逆轉

display rip :查看rip配置

default-route originate :分發默認路由

模塊12:ospf鏈路狀態路由

ospf 1 router-id 1.1.1.1 :配置ospf的router-id

area 0 :配置為area0區域

network 192.168.1.0 0.0.0.255 :宣告網段

display ospf peer :查詢ospf鄰居狀態

模塊13、GRE ×××

interface tunnel 1 :編輯1號隧道

tunnel-protocol gre :隧道使用GRE協議

ip address 192.168.1.1 30 :隧道地址

source 202.0.0.1 :隧道源(本地外網接口)地址

destination 101.0.0.1 :隧道對端(外網接口)地址

ip route-static 192.168.20.0 255.255.255.0 tunnel 0/0/1 :隧道路由(目標公司的網段)

ospf 1 router-id 1.1.1.1

area 0

network 192.168.10.0 0.0.0.255

network 192.168.1.0 0.0.0.255 :配置ospf(要讓總部和分支機構網絡連成一個整體,就需要互通路由。如果配置動態路由,就需要在宣告路由的時候將隧道地址也一起宣告)

模塊14、IPsec ×××

ike proposal 2

encryption-algorithm 3des-cbc

authentication-algorithm MD5

authentication-method pre-share

dh group5

sa duration 10000 :定義第一階段的安全策略

ipsec proposal 5

esp authentication-algorithm sha1

esp encryption-algorithm aes-128 :定義第二階段的安全策略

ike peer to-fenzhi v1 :定義對等集信息(to-fenzhi為名稱)

pre-shared-key simple 123456 :設置協商密鑰,兩端需一致

remote-address 202.1.1.1 :對端的外網接口地址

acl 3000

rule permit ip source 10.0.0.0 0.255.255.255 destination 20.0.0.0 0.255.255.255 :設置acl3000定義感興趣的數 據流(也就是需要通過隧道的 數據流)

ipsec policy abc 10 isakmp :定義使用IKE協商IPsec

security acl 3000 :調用acl3000

ike-peer to-fenzhi :調用對等體集

proposal 5 :調用第二階段

interface g0/0/0

ipsec policy abc :在接口調用IPsec策略

acl 3001

rule 100 deny ip source 10.0.0.1 0.255.255.255 destination 20.0.0.1 0.255.255.255

rule 200 permit ip source 10.0.0.0 0.255.255.255 destination any

:配置一條上網3001(拒絕轉 換需要通過隧道的數據流,允許 其他所有)

interface g0/0/0

nat outbound 3001 :將外網接口設置為nat轉換的 接口

模塊15(重點模塊):display命令的使用。(display相當于cisco的show命令,我粗略的數了一下,華為3260路由器的系統視圖下“display?”,大概有254個對象,可見這個命令多么重要。但是我們只需掌握一些常用的即可。簡單舉例出我日常的總結)

display this :常用命令,查看當前視圖、模 式下的配置

display current-configuration :查看當前配置

display saving-configuration :查看以保存配置

display aaa :查看aaa認證配置

display acl number :acl規則

display dhcp :dhcp配置

display eth-trunk number :eth-trunk口下配置

display firewall group :防火墻相關

display interface g|e// :接口下配置

display ipsec :查看ipsec相關

display lldp neighbor brief :查看lldp鄰接

display mac-address :mac地址

display ospf 1 * :ospf相關

display vrrp :vrrp信息

display vlan brief :查看vlan信息

display ip routing-table :查看路由表

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。