您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

主目錄http://407711169.blog.51cto.com/6616996/1439944

其實如果不是對ldap各種參數要求都十分嚴格的情況下,比較建議采用yum的方式安裝。因為相關依賴環境,功能都十分全面。對于初學者,強烈建議第一次使用yum來安裝。

環境:cent os 6.3

一、準備環境

確保防火墻與selinux是否都為關閉,如果防火墻必須開啟的情況下可做如下配置:

vim /etc/sysconfig/iptables *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT -A INPUT -p icmp -j ACCEPT -A INPUT -i lo -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 389 -j ACCEPT -s 192.168.0.0/16 -A INPUT -m state --state NEW -m tcp -p tcp --dport 636 -j ACCEPT -s 192.168.0.0/16 -A INPUT -j REJECT --reject-with icmp-host-prohibited -A FORWARD -j REJECT --reject-with icmp-host-prohibited COMMIT

重新加載后如下: iptables -L ACCEPT tcp -- anywhere anywhere state NEW tcp dpt:ssh ACCEPT tcp -- anywhere anywhere state NEW tcp dpt:http ACCEPT tcp -- 192.168.0.0/16 anywhere state NEW tcp dpt:ldap ACCEPT tcp -- 192.168.0.0/16 anywhere state NEW tcp dpt:ldaps

二、安裝,配置OPENLDAP

yum install -y openldap-servers openldap-clients

創建日志相關

mkdir /var/log/slapd chmod 755 /var/log/slapd/ chown ldap:ldap /var/log/slapd/ sed -i "/local4.*/d" /etc/rsyslog.conf cat >> /etc/rsyslog.conf << EOF local4.* /var/log/slapd/slapd.log EOF service rsyslog restart

三、創建證書

cd /etc/pki/tls/certs make slapd.pem 下面是一個例子:

這個時候,你可以運行openssl x509 -in slapd.pem -noout -text 去觀察證書情況

chmod 640 slapd.pem chown :ldap slapd.pem ln -s /etc/pki/tls/certs/slapd.pem /etc/openldap/certs/slapd.pem

配置管理員密碼

slappasswd

New password: ******

Re-enter new password: ******

{SSHA}WMz+mLF6bG9hshSe/zVEN2BdVEqmiAfs四、配置ldap相關配置文件

cp /usr/share/openldap-servers/slapd.conf.obsolete /etc/openldap/slapd.conf cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

更改相關配置文件

vim /etc/openldap/slapd.conf

1、更改所有dc=my-domain為你的domain

2、替換掉證書位子

TLSCACertificateFile /etc/pki/tls/certs/ca-bundle.crt

TLSCertificateFile /etc/pki/tls/certs/slapd.pem

TLSCertificateKeyFile /etc/pki/tls/certs/slapd.pem

3、替換掉管理員密碼

# rootpw secret

# rootpw {crypt}ijFYNcSNctBYg

rootpw {SSHA}WMz+mLF6bG9hshSe/zVEN2BdVEqmiAfs更改配置文件以開啟SSL認證

vim /etc/sysconfig/ldap SLAPD_LDAPS=yes

更新ldap配置文件

vim /etc/openldap/ldap.conf ##“dc=my-domain,dc=com”需要你做相同的配置(更改domain) BASE dc=shuyun,dc=com URI ldap://localhost TLS_REQCERT never

創建初始化數據

vim /root/root.ldif ##“dc=my-domain,dc=com”需要你做相同的配置(更改domain) ##start dn: dc=my-domain,dc=com dc: my-domain objectClass: dcObject objectClass: organizationalUnit ou: my-domain.com dn: ou=people,dc=my-domain,dc=com ou: people objectClass: organizationalUnit dn: ou=groups,dc=my-domain,dc=com ou: groups objectClass: organizationalUnit ##end

rm -rf /etc/openldap/slapd.d/* slapadd -v -n 2 -l /root/root.ldif

chown -R ldap:ldap /var/lib/ldap chown -R ldap:ldap /etc/openldap/slapd.d

測試配置初始化

rm -rf /etc/openldap/slapd.d/* slaptest -f /etc/openldap/slapd.conf -F /etc/openldap/slapd.d chown -R ldap:ldap /etc/openldap/slapd.d

開機啟動項

chkconfig --level 235 slapd on service slapd start

測試LDAP情況:

ldapsearch -x -ZZ -h localhost ##ps:-ZZ為啟動加密認證,由于證書是自簽問題,所以會報錯(大致是未通過驗證的證書之類的信息): ldap_start_tls: Connect error (-11) additional info: TLS error -8172:Peer's certificate issuer has been marked as not trusted by the user. ldapsearch -x -H ldaps://localhost

search結果如下:

# extended LDIF # # LDAPv3 # base <dc=my-domain,dc=com> (default) with scope subtree # filter: (objectclass=*) # requesting: ALL # # my-domain.com dn: dc=my-domain,dc=com dc: my-domain objectClass: dcObject objectClass: organizationalUnit ou: my-domain.com # people, my-domain.com dn: ou=people,dc=my-domain,dc=com ou: people objectClass: organizationalUnit # groups, my-domain.com dn: ou=groups,dc=my-domain,dc=com ou: groups objectClass: organizationalUnit # search result search: 3 result: 0 Success # numResponses: 4 # numEntries: 3

配置主機別名

vim /etc/nsswitch.conf hosts: ldap files dns

安裝phpldapadmin

添加epel源

rpm -ivh http://mirrors.ukfast.co.uk/sites/dl.fedoraproject.org/pub/epel/6/x86_64/epel-release-6-8.noarch.rpm

安裝phpLDAPadmin

yum install -y phpldapadmin Allow access from your network

配置Apache's phpLDAPadmin的配置文件

vim /etc/httpd/conf.d/phpldapadmin.conf (自動創建) Order Deny,Allow Deny from all Allow from 127.0.0.1 Allow from ::1 Allow from 192.168.0 #ps需要對此進行相關配置操作

禁用自動登錄

vim /etc/phpldapadmin/config.php

#(line 398)

//$servers->setValue('login','attr','uid');開啟Apache服務器

service httpd restart

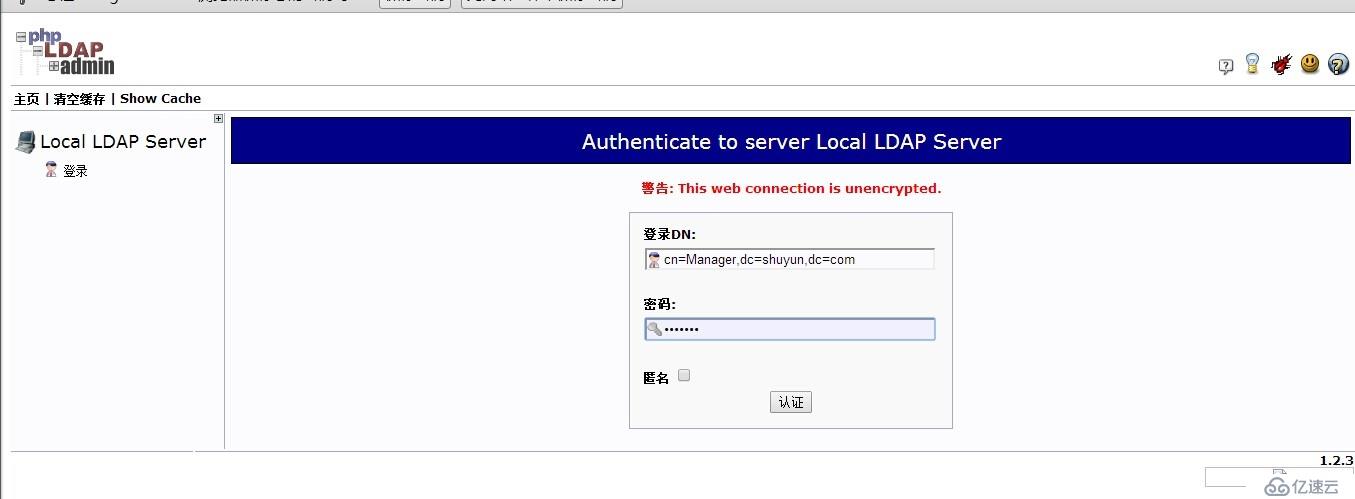

訪問相關:

http://webserver/ldapadmin 用戶名:cn=Manager,dc=my-domain,dc=com 密碼:你使用sldappass生成的密碼

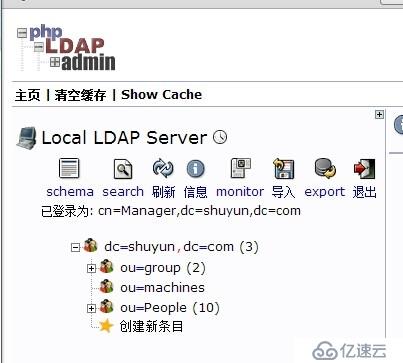

可以進行操作來觀察tail -f /var/log/slapd/slapd.log日志。然后還有另外一種ldap web管理工具。

其中數據已經添加過。再此不做演示。

安裝ldap-lam

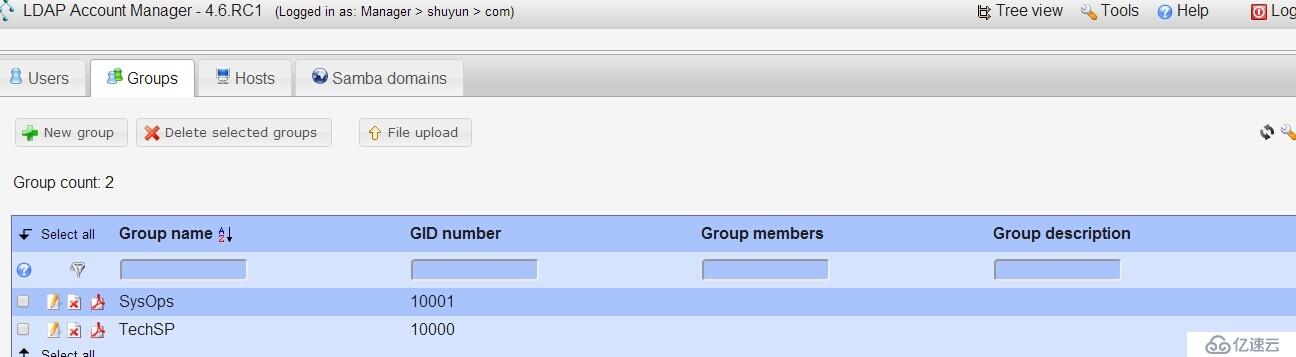

此為何ldapLDAPadmin相似的管理端工具,我們在此處只做簡單演示:

下載ldap-account-manager-4.6.RC1.tar.bz2包,我會附件上傳http://down.51cto.com/data/1570624

cd /usr/local/src

tar xf ldap-account-manager-4.6.RC1.tar.bz2

mv ldap-account-manager-4.6.RC1 /usr/local/src/lam

然后在之前的/etc/phpldapadmin/config.php中增加一行

vim /etc/httpd/conf.d/phpldapadmin.conf

Alias /lam /usr/local/src/lam

PS:需要修改/usr/local/src/lam/config/ 下config.cfg 和 lam.conf 里面的信息

以及需要把/usr/local/src/lam/ 下的sess 與 tmp 權限改為777

然后即可web端訪問

用戶名:Manager 密碼同上

lam其實會默認帶有一些默認的配置結構,當你第一次訪問的時候,提示你是否初始化那些數據。也就是和界面上的users,groups等對照。

其實對于初學者來說lam比phpLDAPadmin更容易接受。

但是如果理清楚ldap相關的結構概念,會發現樹形結構配置看起來令人明了。

ldap相關結構概念(結構樹最重要):http://407711169.blog.51cto.com/6616996/1439623

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。