您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

下文主要給大家帶來解析MySQL binlog --以QUERY_EVENT事件舉例,希望解析MySQL binlog --以QUERY_EVENT事件舉例能夠帶給大家實際用處,這也是我編輯這篇文章的主要目的。好了,廢話不多說,大家直接看下文吧。

一、介紹

QUERY_EVENT事件以文本的形式記錄信息。當binlog格式時statement時,執行的語句都存儲在QUERY_EVENT中,如下所示:

mysql> show binlog events in "mysql-bin.000002"; +------------------+-----+-------------+-----------+-------------+---------------------------------------------+ | Log_name | Pos | Event_type | Server_id | End_log_pos | Info | +------------------+-----+-------------+-----------+-------------+---------------------------------------------+ | mysql-bin.000002 | 4 | Format_desc | 11 | 120 | Server ver: 5.6.26-debug-log, Binlog ver: 4 | | mysql-bin.000002 | 120 | Query | 11 | 191 | BEGIN | | mysql-bin.000002 | 191 | Table_map | 11 | 236 | table_id: 70 (yzs.t1) | | mysql-bin.000002 | 236 | Write_rows | 11 | 280 | table_id: 70 flags: STMT_END_F | | mysql-bin.000002 | 280 | Xid | 11 | 311 | COMMIT /* xid=9 */ | +------------------+-----+-------------+-----------+-------------+---------------------------------------------+ 5 rows in set (0.00 sec)

QUERY_EVENT類型的事件通常在一下幾個情況中使用:

1、事務開始時,在binlog中有一個QUERY_EVENT類型的BEGIN。

2、在statement格式中,具體執行的SQL語句會保存在該事件中。

3、對于ROW格式的binlog,所有DDL操作以文本的形式記錄在該事件中。

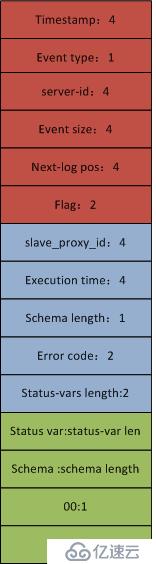

二、此事件的格式

三、案例講解

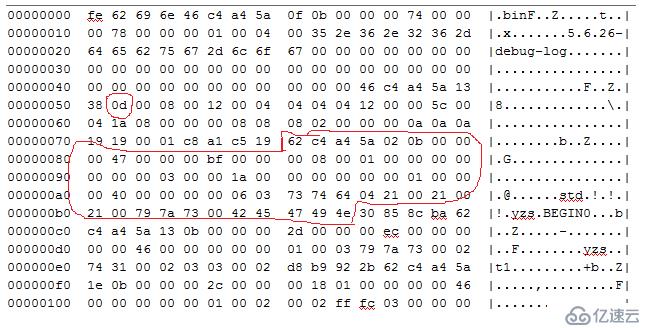

結合hexdump出來的數據和mysqlbinlog解析出的日志進行分析:

# at 120 #180310 21:53:38 server id 11 end_log_pos 191 CRC32 0xba8c8530 Query thread_id=1 exec_time=0 error_code=0 SET TIMESTAMP=1520747618/*!*/; SET @@session.pseudo_thread_id=1/*!*/; SET @@session.foreign_key_checks=1, @@session.sql_auto_is_null=0, @@session.unique_checks=1, @@session.autocommit=1/*!*/; SET @@session.sql_mode=1073741824/*!*/; SET @@session.auto_increment_increment=1, @@session.auto_increment_offset=1/*!*/; /*!\C utf8 *//*!*/; SET @@session.character_set_client=33,@@session.collation_connection=33,@@session.collation_server=33/*!*/; SET @@session.lc_time_names=0/*!*/; SET @@session.collation_database=DEFAULT/*!*/; BEGIN /*!*/; # at 191

hexdump的日志:

-------公有事件頭--------

1、timestamp:4個字節,62 c4 a4 5a

2、even type:1個字節,02:該類型是QUERY_EVENT= 2,

3、server-id:4個字節,0b 00 00 00,即server-id時11

4、event size:4個字節,47 00 00 00,大小即71

5、next-log pos:4個字節,bf 00 00 00.即191

6、flag:2個字節,08 00

--------私有事件頭-----

7、slave_proxy_id:4個字節,01 00 00 00,即thread ID是1.存儲了不同連接或會話的線程ID

8、execution time:4個字節,00 00 00 00,查詢從開始執行到記錄到binlog所花時間,單位s

9、schema length:1個字節,03,schema字符長度。yzs

10、error code:2個字節,00 00,錯誤碼

11、status-var length:2個字節,1a 00,status-var的長度,為26

---------事件體--------

12、status var:26個字節,以KV對的形式保存起來的一些了由SET命令設置的上下文信息。

13、schema:3字節,yzs,當前選擇的databases

14、00,默認

15、query:query的文本格式,里面存儲的可能是BEGIN、COMMIT字符串或原生的SQL等

對于以上關于解析MySQL binlog --以QUERY_EVENT事件舉例,大家是不是覺得非常有幫助。如果需要了解更多內容,請繼續關注我們的行業資訊,相信你會喜歡上這些內容的。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。