您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

沒想到之前的一篇緊急之下寫的簡單文字,這么快就破了4000的閱讀。突然蹭了網紅病毒的熱度,有點不太習慣。

于是,想花點時間來稍微深入的寫點東西。畢竟,在我看來,這次爆發僅僅是個開始。

開始之前,先做有關利益相關等簡單申明:本人04年至今13屆8個方向的Microsoft MVP,但與微軟并無利益相關;本人非安全專業工作崗位,主要經驗在基礎架構、云和虛擬化和IT管理方向;后文會出現與本人供職公司產品或方案介紹,可自行取舍;文中所有引用”僅以原樣“(AS IS)提供,版權歸原作者所有。本人并不保證所有觀點正確,僅供參考。

我們先來看看這個病毒的血統。加密勒索軟件早已有之。雖然我已經離開IT管理一線,印象里勒索病毒第一次爆發是在前年還是去年的時候,在微信朋友圈看到卡巴斯基老同事轉發的病毒情況。因為傳播基本靠傳統方式,例如郵件、鏈接、存儲介質等等,并沒有引起我太大的興趣,只是開始用SyncToy同步備份自己的工作文件。與其說是為了防止病毒,不如說我更擔心電腦SSD損壞。

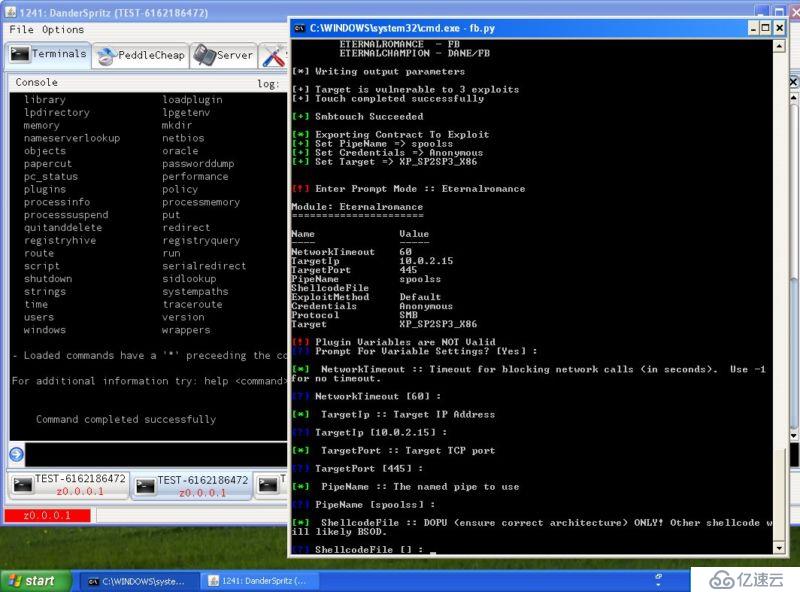

緊接著,去年8月?大概是這個時間?Shadow Brokers聲稱從NSA TAO團隊泄露獲得了一批安全漏洞,這些漏洞已存在較長時間,***面及威力都較為驚人。

可參考一些鏈接:

The Shadow Brokers:

https://en.wikipedia.org/wiki/The_Shadow_Brokers

NSA Equation Group hacking tools leak:

https://arstechnica.com/security/2016/08/hints-suggest-an-insider-helped-the-nsa-equation-group-hacking-tools-leak/

http://www.reuters.com/article/us-intelligence-nsa-commentary-idUSKCN10X01P

拿到這些利器,怎么可能不用呢?在今年4月吧,這些武器開始放出來并待價而沽。

'NSA malware' released by Shadow Brokers hacker group

http://www.bbc.com/news/technology-39553241

那么,除了這次廣為人知的永恒之藍,還有那些武器放出來了呢?老司機即將發車,請坐穩扶好。

A separate analysis by researcher Kevin Beaumont found three zerodays affecting Windows systems. They are Esteemaudit-2.1.0.exe, a Remote Desktop exploit that installs an implant on Windows Server 2003 and XP; Eternalchampion-2.0.0.exe, which also works against SMB; and the previously mentioned Eternalblue. Beaumont found four other exploits that he believes may be zerodays, including Eskimoroll-1.1.1.exe, a Kerberos attack targeting domain controllers running Windows Server 2000, 2003, 2008 and 2008 R2; Eternalromance-1.3.0.exe, Eternalromance-1.4.0.exe, an update of Eternalromance-1.3.0.exe; and Eternalsynergy-1.0.1.exe, a remote code-execution attack against SMBv3.

With the exception of Esteemaudit, the exploits should be blocked by most firewalls. And best practices call for remote desktop connections to require use of a virtual private network, a practice that should make the Estememaudit exploit ineffective. Microsoft also recommends that organizations disable SMBv1, unless they absolutely need to hang on to it for compatibility reasons, which may block Eternalblue. That means organizations that are following best practices are likely safe from external attacks using these exploits. There's no indication any of the exploits work on Windows 10 and Windows Server 2016, although it's possible the exploits could be modified to work on these operating systems.

這篇文章發表于2017/04/15,這個時侯微軟的相關補丁已經發布了。全文在:

https://arstechnica.com/security/2017/04/nsa-leaking-shadow-brokers-just-dumped-its-most-damaging-release-yet/

可以說,正是結合了這些戰略級的漏洞工具,WanaCry及其變種才能夠來勢洶洶。

0Day***工具之下,微軟是否無動于衷?可參看:

https://arstechnica.com/security/2017/04/purported-shadow-brokers-0days-were-in-fact-killed-by-mysterious-patch/

作為IT行業從業人員,最直接的行動,肯定是第一時間了解原委,抓緊每一秒鐘堵塞漏洞,盡量替用戶挽回損失。如何快速防御,在前一篇Blog中已經簡單介紹,不復贅述。醒過神之后,我們也需要一點時間,來思考為什么看上去很安全的架構,在這樣的***面前顯得如此脆弱。

最大的一個原因,是對補丁工作的漠視。用戶不懂,那是可以理解的;作為IT從業人員,漠視補丁就有點讓人不那么能接受了。實際上包括幾個0Day***工具在內的大部分***手段,微軟都在第一時間發布了補丁,比如MS17-010:

| Code Name | Solution |

| “EternalBlue” | Addressed by MS17-010 |

| “EmeraldThread” | Addressed by MS10-061 |

| “EternalChampion” | Addressed by CVE-2017-0146 & CVE-2017-0147 |

| “ErraticGopher” | Addressed prior to the release of Windows Vista |

| “EsikmoRoll” | Addressed by MS14-068 |

| “EternalRomance” | Addressed by MS17-010 |

| “EducatedScholar” | Addressed by MS09-050 |

| “EternalSynergy” | Addressed by MS17-010 |

| “EclipsedWing” | Addressed by MS08-067 |

需要提醒的是,病毒一定會產生新的變種,防御并不是打完這一個MS17-010就搞定了。千萬別防止了最新的漏洞,卻沒防住早就有補丁的漏洞。

還有就是,再次強調,

1、打補丁打補丁打補丁。盡快打補丁,WSUS、SCCM、組策略安裝、腳本安裝甚至手動安裝,盡快。企業推薦WSUS,簡單易行,也避免了最近官網補丁下載過多難以訪問的困難。

2、不要盲目聽從所謂專家意見封端口。已經很多用戶在封端口之后,出現了應用故障和系統異常。不知道有什么影響的時候,切記謹慎操作。

3、也不要聽信某些無底線廠商號稱的0Day響應。您早干嘛去了?測試過***代碼么?三月份至今有提醒過用戶防御嗎?除了微軟官網的補丁,不要使用來源不明的補丁程序,誰知道里面有什么?已經有用戶打完補丁起不來了。

這些還不夠,需要繼續在架構上思考,還有這種***,我們該如何應對。

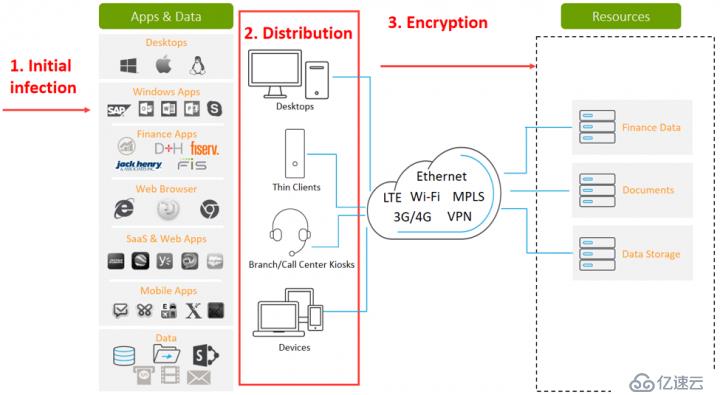

首先了解風險。除了前文的簡介,還有一張來自Citrix Blog的圖幫助理解:

https://www.citrix.com/blogs/2017/05/16/wannacry-why-citrix-customers-are-not-crying-today/

WannaCry***會有三步。架構應對也須對應。

第一步,感染。

不論是如何獲得病毒代碼,郵件也好、鏈接也好,利用系統漏洞遠程執行也好,病毒需要在本地運行,然后才能夠繼續破壞動作。因此,在本地禁止運行或者堵塞漏洞讓運行失效就是我們在感染階段想要實現的目標。

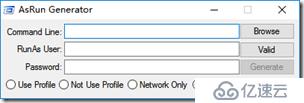

補丁。對于管理員來說,補丁總是個痛苦的事情,因為你無法掌控所有的PC什么時候打補丁,是不是真的打上了補丁。即使我們使用WSUS,甚至SCCM,都沒法保證100%。所以,最合適的安全桌面,就是標準桌面。作為一個搞過多年終端管理項目的TC,從傳統PC ghost,到WDS、WinPE、SCCM OSD,再到VDI,如果不是池化的標準桌面,桌面維護支持人員永遠也走不出噩夢。技術發展,用戶的大多個性化需求都能夠通過配置文件管理、個人磁盤 PvD、AppLayer等技術得到滿足。而應用的多樣化需求,則可以通過虛擬桌面+虛擬應用的方式實現靈活性。我的觀點是,企業工作桌面,就不應該隨便給管理員權限。如果真的有少數個人安裝需求,可以通過基于RunAs的小工具來實現,例如很久前我寫了一個:

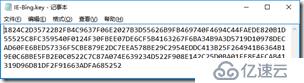

管理員把用戶需要運行的命令行和自己的用戶名密碼進行加密。

經過加密的命令行,就無需擔心管理員密碼泄露了。而且也只能用于運行經過管理員確認的命令行。上圖例子就是打開一個IE窗口訪問Bing.com。

因此,強烈推薦使用單一鏡像能夠集中升級所有桌面的部署方式,即池化桌面。特別是PVS,模板更新后,幾分鐘之內所有的桌面就都更新了。天下武功,唯快不破嘛~

防毒。不管桌面運行在物理機還是虛擬機,開放到外網還是運行在內網,防病毒工作總是需要的。殷鑒不遠。傳統的防病毒效率在虛擬桌面上非常吃力,因為集中地更新和殺毒常常消耗了所有的系統資源。至少把批量更新和殺毒的時間間隔開。目前也有所謂無代理殺毒,將經過虛擬化IO的數據進行掃描。更加好的辦法是使用虛擬化底層的掃描。一旦風險代碼加載到內存,不論是在哪一個虛擬機,虛擬化底層都直接禁止運行。XenServer新的版本提供了接口,目前國內已有廠商有對應防病毒產品。細節可訪問Citrix官網,或聯系電話售前。

第二步,傳染。

不能傳染的病毒不是好病毒。哈哈。常見病毒傳播途徑,不外乎移動存儲介質、郵件附件、惡意鏈接和網絡***。讓我們分別來看看是否從架構上能做一些工作。

文件復制。虛擬桌面的協議應該具備本地存儲重定向和文件傳輸的策略管控能力,這樣可以隨時根據需要,限制客戶端直接向內網的桌面復制文件。傳統上如果想對所有的桌面進行文件傳輸并做掃描,會難以確保所有桌面都及時更新防護軟件,確保統一的安全基線。有個變通的方法就是,發布文件管理器應用,并且嚴格應用所運行的服務器的病毒防護和掃描。由于減少了文件可能的入口數量,確保及時更新防護軟件和管理變得相對簡化。

郵件附件和惡意鏈接。完全可以讓郵件訪問和瀏覽器脫離桌面去運行。基于和以上相同的原因,在同等條件下,減少運行的系統數量,也就意味著可能感染的數量的減少。舉例而言,1000個用戶使用桌面,如果他們都使用郵件客戶端和瀏覽器瀏覽潛在風險網站,那么就有1000個可能的感染系統需要防護應對。而轉成虛擬應用,假設一臺虛擬服務器允許50個用戶使用,那么防護就變得只需要針對20臺虛擬應用服務器。更為重要的是,安全郵件訪問服務器和安全瀏覽器,能夠做到網絡隔離。對于企業而言,不論是部署在低完全級別網絡的桌面訪問高安全級別網絡的應用,還是部署在高完全級別網絡的桌面訪問低安全級別網絡的應用,都能夠輕松實現。再也不用使用兩臺PC或者帶開關的網卡了。這個架構已經呼之欲出了,沒錯,就是虛擬桌面嵌套虛擬應用。既能通過標準部署響應需求的靈活性,同時又不失之安全。

網絡***。網絡層面我只想說兩點。雖然虛擬化平臺可以通過虛擬交換機實現ACL和QoS,但是真的不建議不了解的情況下去關閉端口,已經有無數慘痛案例可供參考了。而最重要的,就是×××是不是安全?對我而言,×××當然不安全。×××是很簡單而廉價的遠程接入方式,可是,在連接到內網的同時,難以防護的客戶端就繞過了防火墻連接到了安全的內網。沒錯,×××可以使用隔離區,可以做網絡準入判斷防病毒和補丁更新是否滿足要求,但都不如只允許單向的單應用接入。

例如NetScaler對ICA協議的代理接入。除了Receiver,客戶端設備上的系統和應用并不能訪問位于內網的資源。這樣,就杜絕了客戶端利用×××進行的網絡***和傳播。

第三步,破壞。

所有病毒和惡意代碼的最終目的,必然是破壞和/或牟利。對于WannaCry勒索病毒來說,目的很簡單,加密有價值的文件,要求用戶交付比特幣的贖金以牟利和出名。如何從架構上來盡量減少可能的損失影響呢?文件的話,我想可以分為存放和共享兩個話題吧。

文件存放。按照虛擬桌面的最佳做法,建議操作系統、應用和數據盡可能的分離,已實現最大的靈活度和管理。前文說過,類PC的虛擬桌面難以實現集中化管理。一方面,數據分散在每一個桌面中,難以集中掃描和安全管理,也造成大量重復存儲的浪費。另一方面,分散的數據也幾乎無法進行備份。

因此,建議將用戶數據從桌面剝離,使用用戶配置文件重定向、網絡磁盤及配額管理乃至CPM、AppLayer的用戶數據分層等。不大建議使用個人磁盤,雖然可以利用存儲的去重,感覺還是難以節省存儲和管理。保存的位置,除了文件服務器,也可以使用NAS。這樣,用戶的數據得以集中存放和管理,便于集中防病毒和備份。試想一下,發現中招之后,第一時間更新文件服務器的防病毒和補丁,便可避免病毒程序通過文件共享繼續傳播。而定時的文件備份,花不了太多的存儲空間,卻能夠在真的文件被綁架時,通過備份進行一定的恢復。

文件共享。由于本次病毒利用了文件共享CIFS/SMB的SMBv1的漏洞,不得不引發我們對用戶間數據共享的一些思考。是不是可以引入其他的文件共享方式呢?比如WebDAV,企業網盤?Citrix的ShareFile便是目前位于領導者象限領頭的文件安全共享產品。文件共享不再進行客戶端之間的文件傳輸,而是通過鏈接憑據去服務器上提取文件,并作相應的權限和控制。

綜上,可以發現通過調整現有桌面架構,使用合適的方案,其實可以大幅減少***成功概率以及造成的損失。事實上截止到現在,我尚未收到使用合適虛擬桌面方案的客戶收到WannaCry***造成損失的通告,更多的聽信讒言貿貿然封閉端口造成的系統和用戶使用問題。

需要提醒使用一些基于開源開發的虛擬桌面的用戶,請一定及時修補漏洞。據我所知,很多號稱自主可控的虛擬桌面方案,基于KVM+早期RDP來實現。出現基于早期RDP協議漏洞對虛擬桌面進行大肆***并不是癡人說夢。就像我們爭論為何這些病毒沒有去***MAC系統一樣,我覺得,這只取決于能夠獲得多大利益。

也許正如Citrix那篇Blog所言,Our customer are not crying today. 寫這篇東西的目的很單純,一句話:

I don't Wanna you Cry. 但愿天下所有的淚水,都是喜極而泣。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。