您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

首先TACACS+是基于TCP 49的協議。所以這也能解釋tacacs+和radius的基本區別:radius是一個UDP大包被所有的授權結果一股腦的推給終端,而tacacs+的TCP就可以基于每行一個命令一個個授權。

路由器的aaa命令

aaa group server tacacs+ ISE

server-private 192.168.133.11 key cisco123

aaa new-model

aaa authentication login default group ISE local

aaa authentication enable default group ISE enable

aaa authorization config-commands

aaa authorization exec ISE group ISE local

aaa authorization commands 0 default group ISE local none

aaa authorization commands 1 default group ISE local none

aaa authorization commands 7 default group ISE local none

aaa authorization commands 15 default group ISE local none

aaa accounting exec default start-stop group ISE

aaa accouting commands 0 default start-stop group ISE

aaa acounting commands 1 default start-stop group ISE

aaa acounting commands 7 default start-stop group ISE

aaa accouting commands 15 default start-stop group ISE

講下default關鍵字,以前總理解不好。

default method:A default method list is configured globally and is automatically applied to all the interfaces on a device (vty/http/console/AUX)

我個人在最實驗的時候覺得privilege 7意義不大,本身可以調用的命令就少。

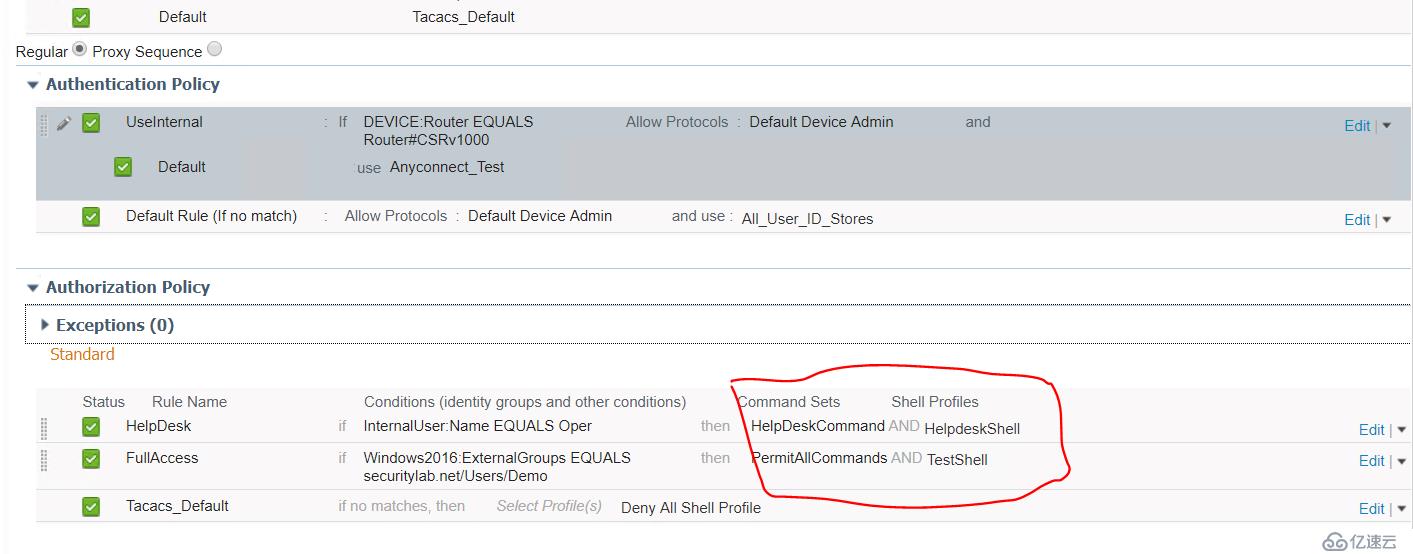

device admin policy sets也是分成authentication 和authorization, 和radius的policy sets類似。authentication policy的目的就是基于正確的protocol(一般都是tacacs+)和別的限制條件(例如可以使用device type等) 使用正確的identity store。

authoriztion policy的授權結果分兩部分:command sets 和shell profile 直接截圖就知道各自包含什么。

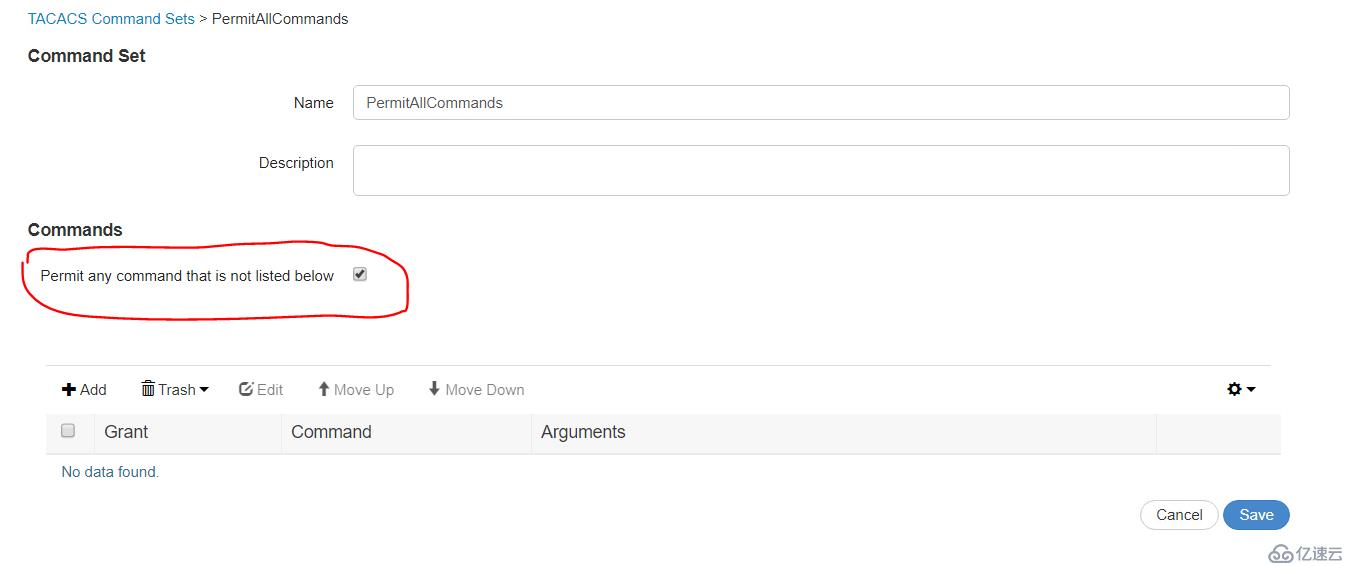

所有命令都permit

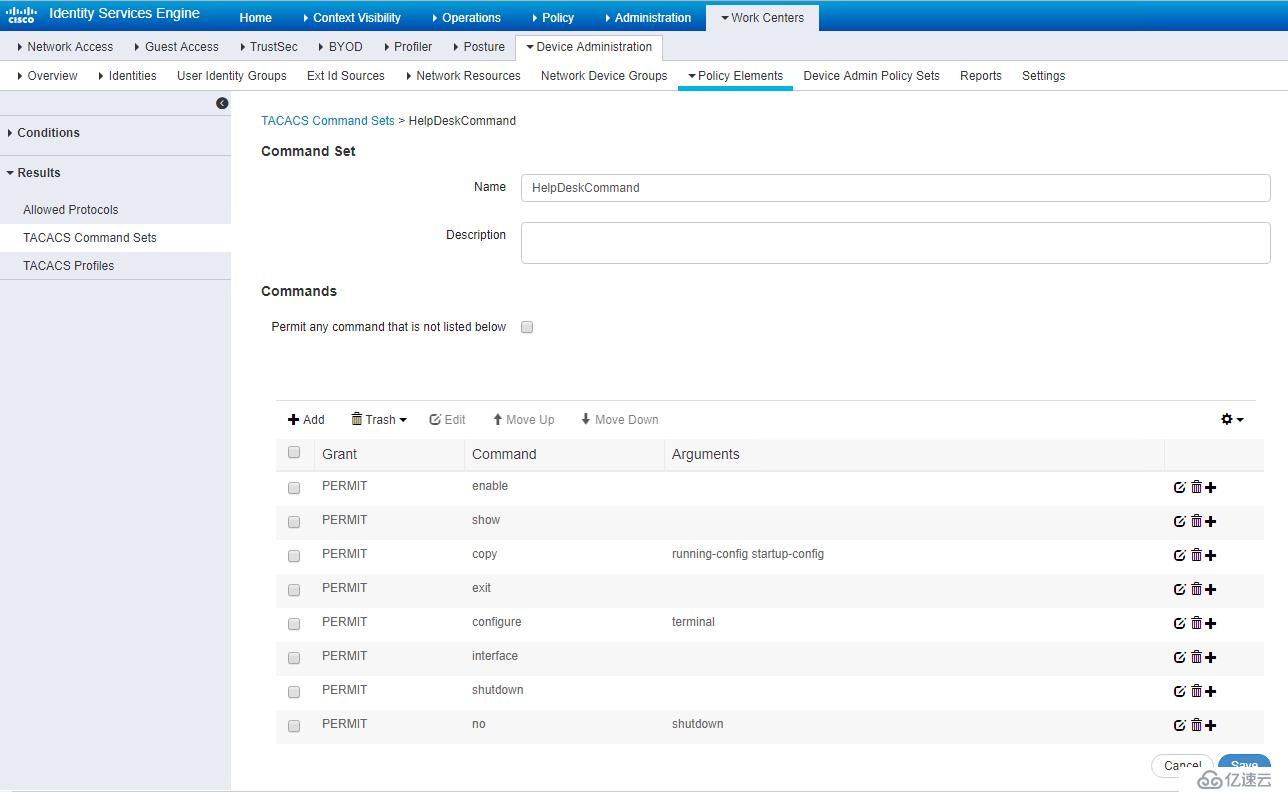

Operator的shell,只允許show 或者進入接口開關。

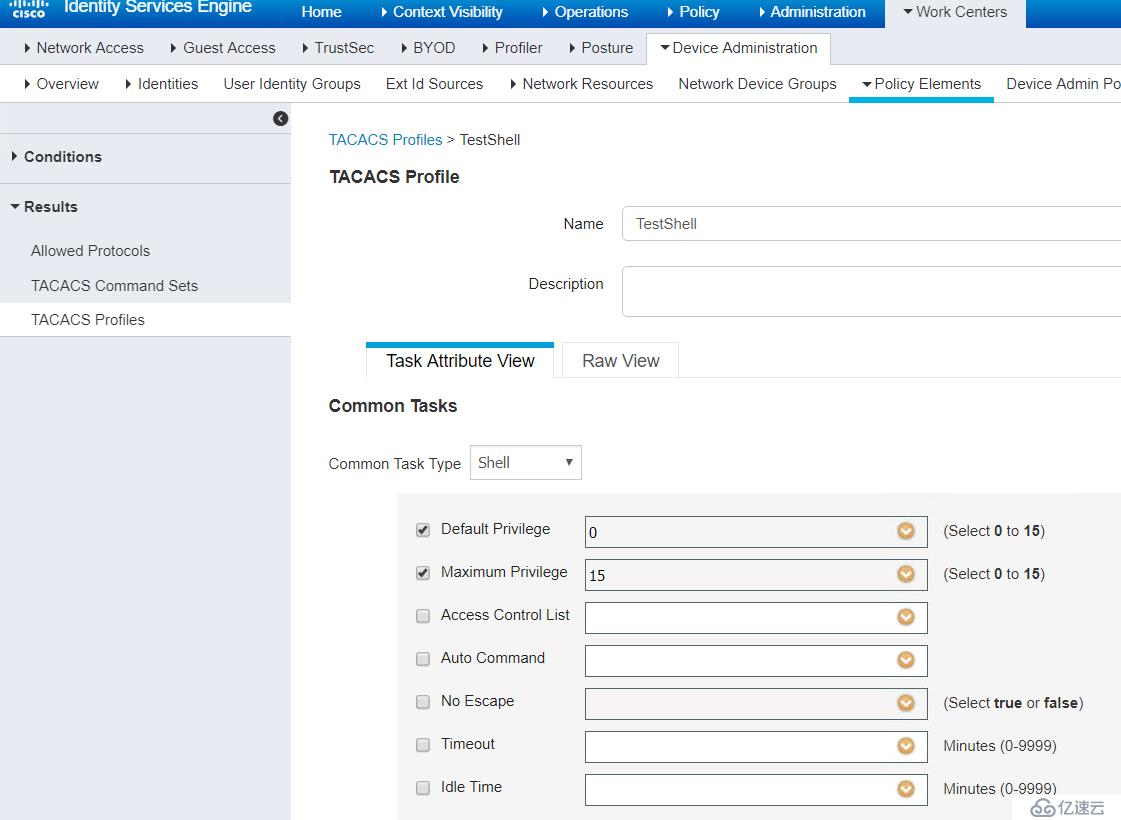

shell profile,由于兩個shell profile都是default 0 maximum 15, 不反復截圖了。

我們看到line vty 下的acl 或者timeout時間都是可以通過ISE推的。

截圖看下policy sets

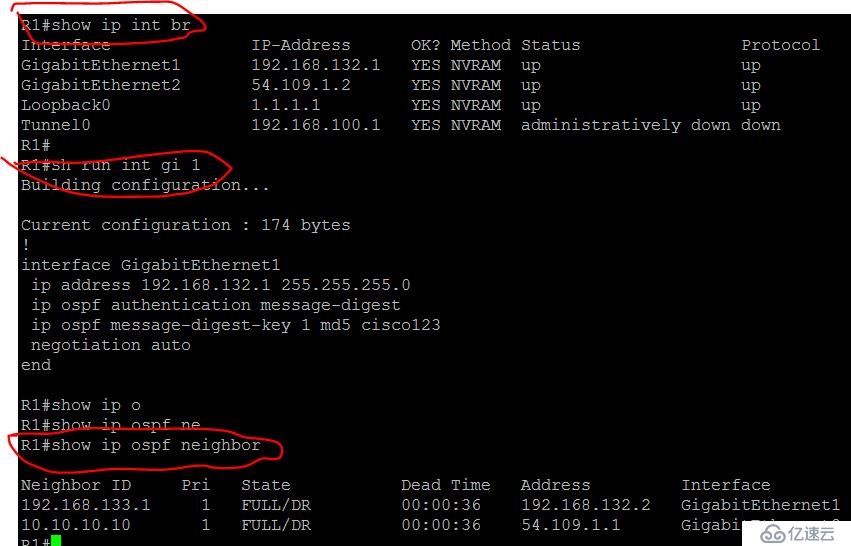

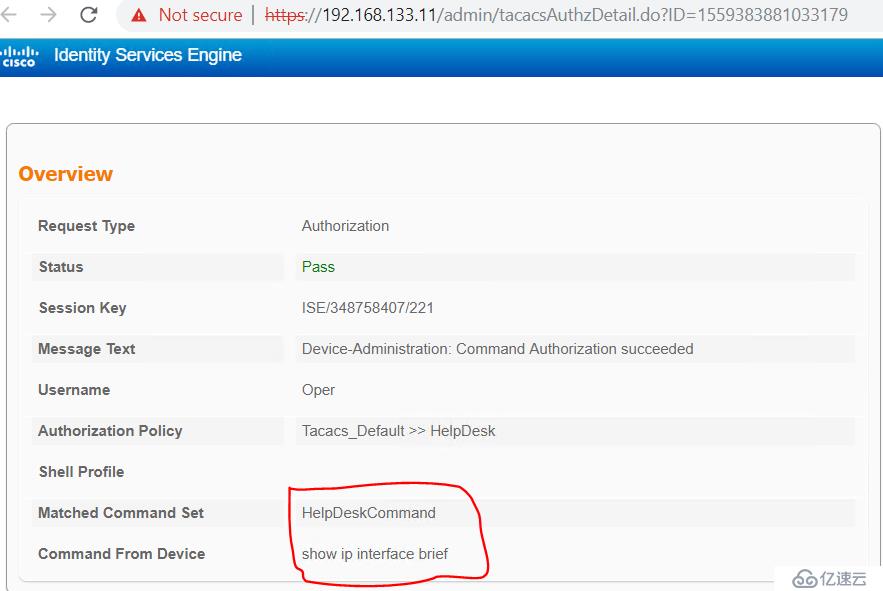

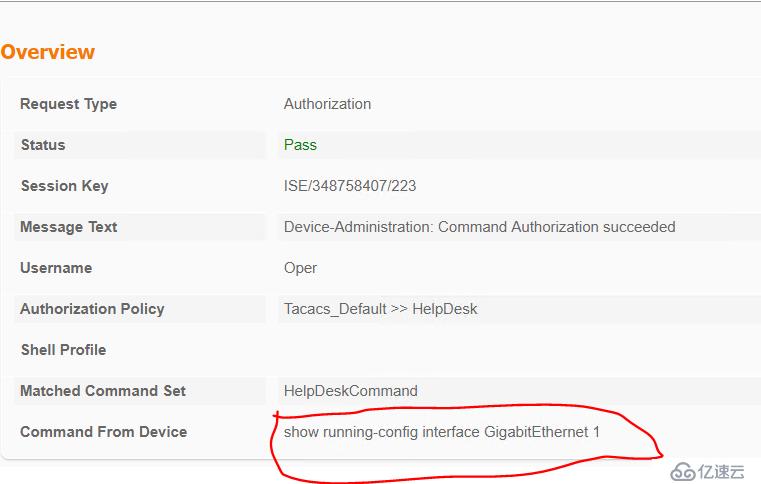

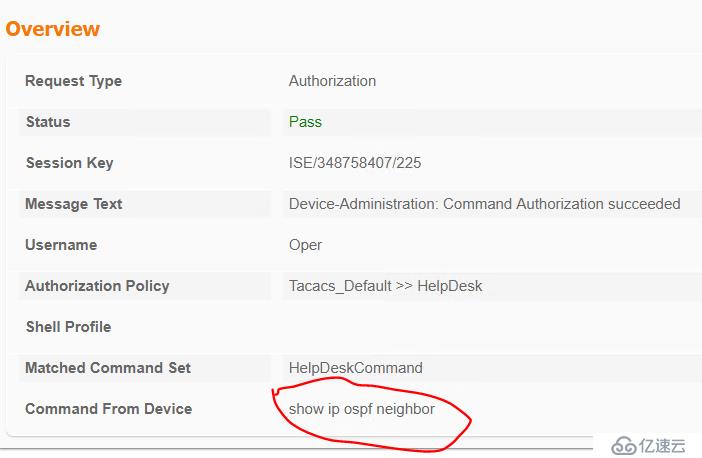

我們看下tacacs+基于每條命令的授權

由于有了command sets的存在,將一條條的特定的命令搬到privilege 1-14里面實際就不是一個在生產環境可行的做法。

補充一個用radius做認證的對比,雖然不怎么用,但是考試竟然考。。。蠢的一逼

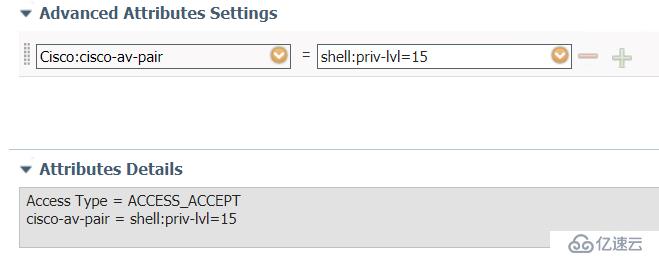

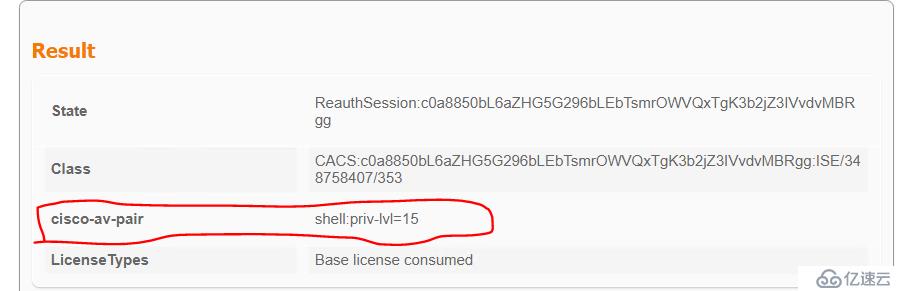

最重要的其實知道那個authorization profile怎么配置: shell:priv-lvl=15

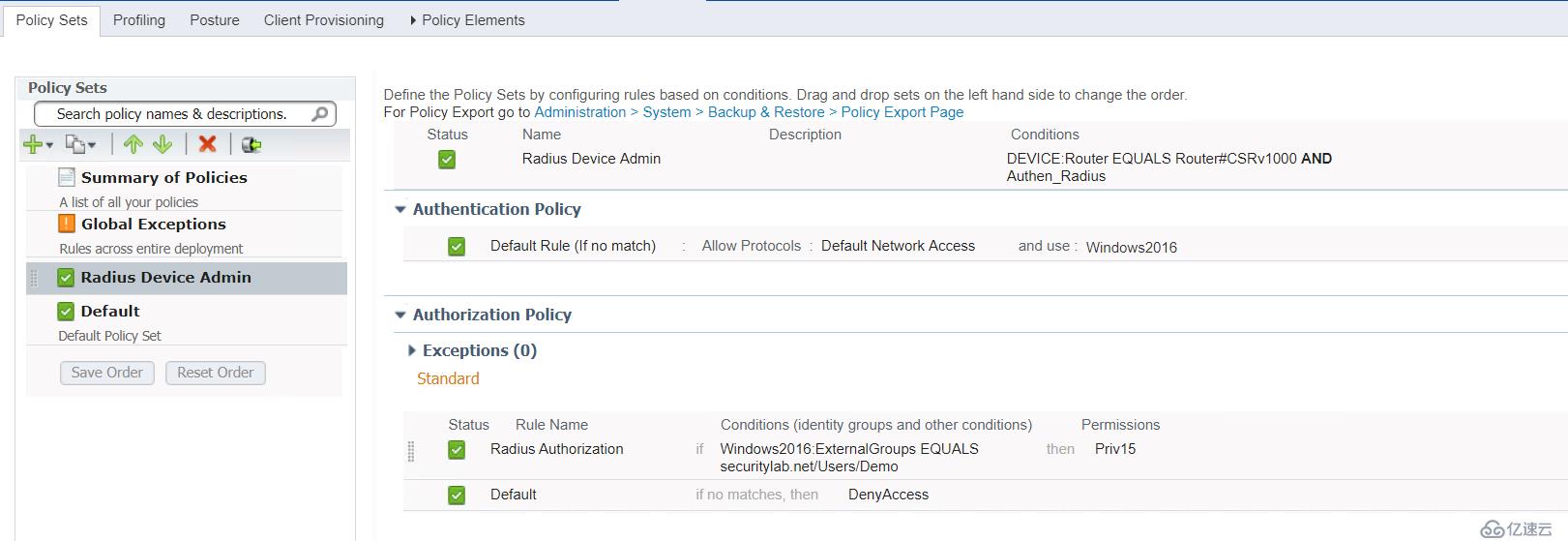

策略就沒啥好說的了

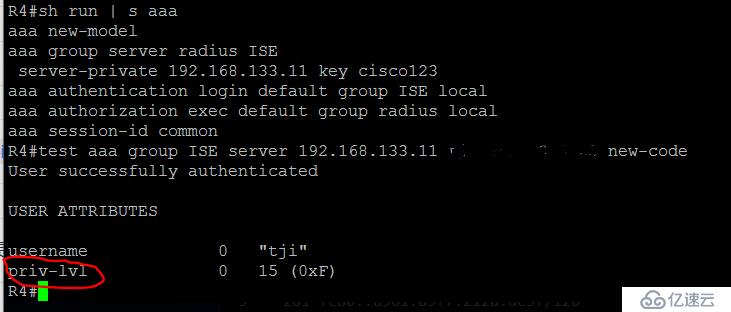

主要看測試結果,貼路由器的命令,記住因為radius是將策略結果一起推過來,所以需要也只需要配置這兩句話:

aaa authentication login default group ISE local

aaa authorization exec default group radius local

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。