您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

透明防火墻

很明顯轉發方式不同,功能也有些限制(畢竟不能當路由器用了),訪問控制技術都有效

流量處理

添加源mac到mac地址表中

若mac表中存在目的mac則轉發

若無則嘗試查詢

在同一網段,發arp請求

不在同一網段,ping該IP

配置要求

內外接口直連網絡必須在相同的子網內部,每一個接口必須在不同的VLAN

必須要配置一個網管IP (重要),可以指定一個特定接口抵達的IP為默認網關,這條路由只起到網管作用,網管IP必須要和內外網段相同,且不能做為網關

組播和廣播流量,即便是高到低,需要明確放行(穿越)

單播和路由模式一樣,高到低和acl

所有的流量都可以通過extended access list(ACL)(for IP traffic)或者EtherType ACL(for no IP traffic)來放行

ARP默認能夠穿越防火墻(雙向),可以通過ARP inspection這個技術來控制。

CDP是無法穿越的

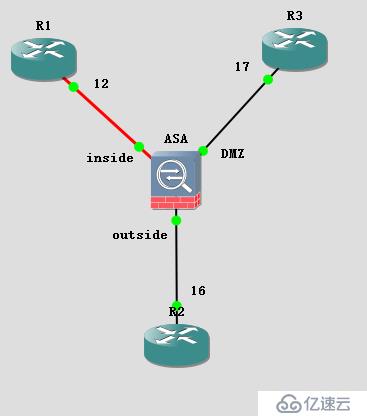

實驗圖

三到七層配置

切換到透明墻 ciscoasa(config)# firewall transparent 切換回路由模式 ciscoasa(config)# no firewall transparent ciscoasa(config)# clear configure all 查看當前模式 ciscoasa(config)# show firewall Firewall mode: Router 配置接口 interface GigabitEthernet0/0 nameif DMZ bridge-group 1 security-level 50 ! interface GigabitEthernet0/1 nameif outside bridge-group 1 security-level 0 ! interface GigabitEthernet0/2 nameif inside bridge-group 1 security-level 100 ciscoasa(config)# interface bVI 1 //這個對應 相應的bridge-group ID號 ciscoasa(config-if)# ip address 10.1.10.139 255.255.255.0 //必須配,否則各個接口通不了 現在高安全到低安全 能通信,低到高需明確放行 ciscoasa(config)#access-list dmz-inside line 1 extended permit tcp host 10.1.10.17 host 10.1.10.12 eq telnet ciscoasa(config)# access-group dmz-inside in interface dmz ciscoasa(config)# show conn 1 in use, 23 most used TCP DMZ 10.1.10.17:23519 inside 10.1.10.12:23, idle 0:02:08, bytes 115, flags UIOB

ospf穿越transport asa

ciscoasa(config)# access-list in-ospf-dmz permit ospf any any ciscoasa(config)# access-group in-ospf-dmz in interface inside ciscoasa(config)# access-list dmz-ospf-in permit ospf any any ciscoasa(config)# access-group dmz-ospf-in in interface dmZ 此時已經能看到ospf路由 inside#show ip route ospf O 7.7.7.7 [110/2] via 10.1.10.17, 00:01:08, FastEthernet0/0 DMZ#show ip route ospf O 2.2.2.2 [110/2] via 10.1.10.12, 00:00:52, FastEthernet0/0 但卻不能通信,默認高到低是能通的,但如果自己接口寫了acl(之前放行ospf),那么就不存在默認,必須自己寫 in telnet dmz access-list in-ospf-dmz extended permit tcp any any eq telnet access-group in-ospf-dmz in interface inside dmz telnet in access-list dmz-ospf-in extended permit tcp any any eq telnet access-group dmz-ospf-in in interface DMZ in telnet dmz 時的表項 ciscoasa(config)# show conn TCP DMZ 7.7.7.7:23 inside 10.1.10.12:49046, idle 0:00:03, bytes 112, flags UIO

二層配置(即非IP流量)

默認非IP流量不放行

PPPOE PPPOE服務器配置: username pppoeuser password 0 cisco ! bba-group pppoe global virtual-template 1 ! interface FastEthernet0/0 ip add 10.1.10.16 255.255.255.0 no shu pppoe enable group global ! interface Virtual-Template1 ip unnumbered FastEthernet0/0 peer default ip address pool ippool ppp authentication pap ! ip local pool ippool 10.1.10.100 10.1.10.110 PPPOE客戶端配置: interface FastEthernet0/0 no ip add no shu pppoe-client dial-pool-number 1 ! interface Dialer1 ip address negotiated ip mtu 1492 encapsulation ppp dialer pool 1 ppp pap sent-username pppoeuser password 0 cisco 在asa放行非IP流量 PPPOE access-list in-l2-out ethertype permit 8863 access-list in-l2-out ethertype permit 8864 access-list out-l2-in ethertype permit 8863 access-list out-l2-in ethertype permit 8864 access-group out-l2-in in interface outside access-group in-l2-out in interface inside 查看 inside#show ip inter b Interface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES manual up up Dialer1 10.1.10.100 YES IPCP up up Virtual-Access1 unassigned YES unset up up

注:在一個接口的一個方向只能應用三個acl,類型分別為:ipv4-acl 、ipv6-acl 、二層-acl

ARP Inspection

錯誤映射的ARP包被丟棄 配置靜態ARP映射 激活ARP監控

arp-inspection DMZ enable no-flood //no-flood表示有表就查,沒就丟棄 arp-inspection outside enable no-flood 由于asa上沒有寫靜態ARP映射所以通不了 DMZ#show arp Protocol Address Age (min) Hardware Addr Type Interface Internet 10.1.10.16 0 Incomplete ARPA //最終arp表項建立失敗 Internet 10.1.10.17 - 0007.0007.0007 ARPA FastEthernet0/0 arp-inspection DMZ enable flood //flood表示有表就查,沒就放行 arp-inspection outside enable flood 沒有靜態ARP映射的arp直接放行 DMZ#show arp Protocol Address Age (min) Hardware Addr Type Interface Internet 10.1.10.16 0 0006.0006.0006 ARPA FastEthernet0/0 Internet 10.1.10.17 - 0007.0007.0007 ARPA FastEthernet0/0 寫靜態ARP映射 ciscoasa(config)# arp dmz 10.1.10.16 9.9.9 //我們在dmz口上寫一個錯誤的表項 DMZ#show arp //無論是flood還是no-flood,第一先查表 Protocol Address Age (min) Hardware Addr Type Interface Internet 10.1.10.16 0 Incomplete ARPA Internet 10.1.10.17 - 0007.0007.0007 ARPA FastEthernet0/0

在outside口抓包,可以看到其實outside是回復了正確的arp響應,但該包里的ip和mac對應關系與ASA表項不符,直接丟棄

ciscoasa(config)# show arp-inspection ciscoasa(config)# show arp ciscoasa(config)# show mac-address-table ciscoasa(config)# clear arp

MAC Address Table

cam表主要來自動態學習

收到未知目的mac的包直接丟棄

ciscoasa(config)# mac-learn dmz disable //關閉mac動態學習,可以防止mac的***,當然你得自己添加靜態表項 ciscoasa(config)# mac-address-table static dmz 0001.0001.0001 //靜態添加cam表項 ciscoasa(config)# arp dmz ip mac //寫靜態arp 也能添到cam表中,但這arp是需要ip的,cam不需要

多模式防火墻

一個防火墻虛擬多個虛擬防火墻

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。